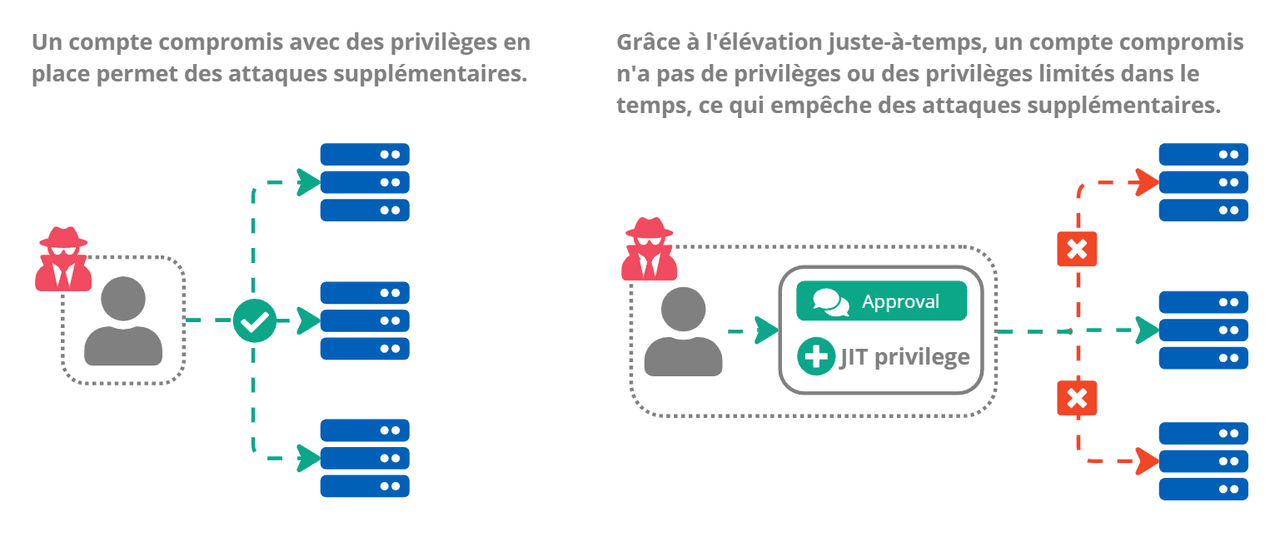

L'accès privilégié dans l'informatique, accordé rapidement et rarement révoqué, est difficile à gérer. Au fil du temps, le nombre de privilèges accordés s'accumule sans suppression ultérieure. Lorsque des acteurs malveillants accèdent à un compte ayant accumulé des autorisations au fil des ans (ce qui est particulièrement vrai pour les comptes d'administrateur), ils peuvent obtenir un accès profond à l'organisation.

La solution? N'accorder que l'accès dont les utilisateurs ont réellement besoin et le retirer dès qu'il n'est plus nécessaire. Réduisez les dégâts causés par les comptes compromis en limitant les privilèges disponibles. C'est ici que l'élévation des privilèges juste-à-temps joue un rôle important. Maintenez l'efficacité des équipes des TI en gérant les privilèges des comptes sur une base contrôlée dans le temps grâce à l'élévation des privilèges juste-à-temps.

Comprendre l'élévation juste-à-temps

Le rapport 2024 IBM X-Force Threat Intelligence Index indique une augmentation de 71% des attaques via des identifiants valides d'une année sur l'autre, contribuant à 32% des vols et fuites de données dans les organisations. Le rapport Microsoft's 2023 State of Cloud Permissions illustre encore ce risque, révélant que plus de 50% des identités accédant sont des super-administrateurs utilisant moins de 2% des permissions accordées.

L'élévation juste-à-temps empêche l'accumulation des privilèges des comptes. Donnez aux utilisateurs uniquement les privilèges dont ils ont besoin, au moment où ils en ont besoin. Avec la suppression automatique des privilèges accordés, les organisations réduisent les privilèges au strict minimum. Si, ou lorsque des acteurs malveillants accèdent à votre environnement, ils trouveront une surface d'attaque limitée, vous offrant ainsi un temps précieux et une protection supplémentaire.

Explorer les méthodes typiques d'élévation juste-à-temps

En pratique, l'élévation juste-à-temps se décompose en plusieurs éléments :

- Gestion des privilèges disponibles pour quels comptes

- Flux d'approbation pour vérifier si les utilisateurs doivent avoir accès

- Méthodes d'octroi et de suppression des privilèges sur un système distant, une application ou un ensemble de fichiers

En général, une demande d'élévation se fait via un outil spécifique de gestion des accès privilégiés (PAM) ou une boîte de dialogue d'élévation dans un système d'exploitation, comme le contrôle de compte d'utilisateur (UAC) dans Windows. Des flux d'approbation peuvent être intégrés à ces demandes pour garantir qu'un utilisateur doit effectivement accéder aux privilèges demandés. Bien que l'automatisation de l'élévation des privilèges soit cruciale pour maintenir l'efficacité, ajouter des contrôles supplémentaires aux demandes peut potentiellement déjouer des attaques.

Assurer la conformité avec l'élévation des privilèges juste-à-temps

Alliées aux normes de conformité, des méthodes comme l'élévation des privilèges juste-à-temps (JAT), souvent une composante des outils de gestion des accès privilégiés (PAM), ont été développées pour garantir que les organisations et certains secteurs spécifiques maintiennent la sécurité dans un paysage de menaces en constante évolution. De nombreuses réglementations mentionnent le PAM directement ou indirectement.

La suppression des permissions permanentes aide à se conformer aux normes et aux rapports, tels que :

Ces trois normes sont essentielles pour les organisations souhaitant se conformer aux meilleures pratiques de sécurité, rassurer leurs clients et utilisateurs, et se protéger contre les acteurs malveillants. L'implémentation du PAM et, en particulier, de l'élévation juste-à-temps améliorera considérablement la sécurité de votre organisation.

Avec le PAM, en particulier l'élévation juste-à-temps, permettez à vos utilisateurs d'accéder à ce dont ils ont besoin, quand ils en ont besoin, sans conserver de privilèges superflus. Respectez les normes de l'industrie tout en maintenant l'efficacité grâce à des solutions faciles à utiliser, comme Devolutions Privileged Access Management, associées à Devolutions Remote Desktop Manager!