Avez-vous déjà eu l'impression de jouer à une partie interminable de « Où est Charlie? » avec vos comptes privilégiés? Vous n'êtes pas seul. Suivre chaque compte privilégié, c’est souvent comme essayer de rassembler des chats : frustrant et apparemment impossible. Mais que diriez-vous s'il existait un moyen d'automatiser ce processus et de faire sortir de l'ombre tous ces comptes insaisissables?

Voici la fonctionnalité de détection de comptes d'AnyIdentity. Cette action au sein des fournisseurs d'AnyIdentity vous permet de faire la lumière sur vos fournisseurs d'identité, illuminant chaque recoin où des comptes privilégiés pourraient se cacher.

Le flux de travail d'AnyIdentity

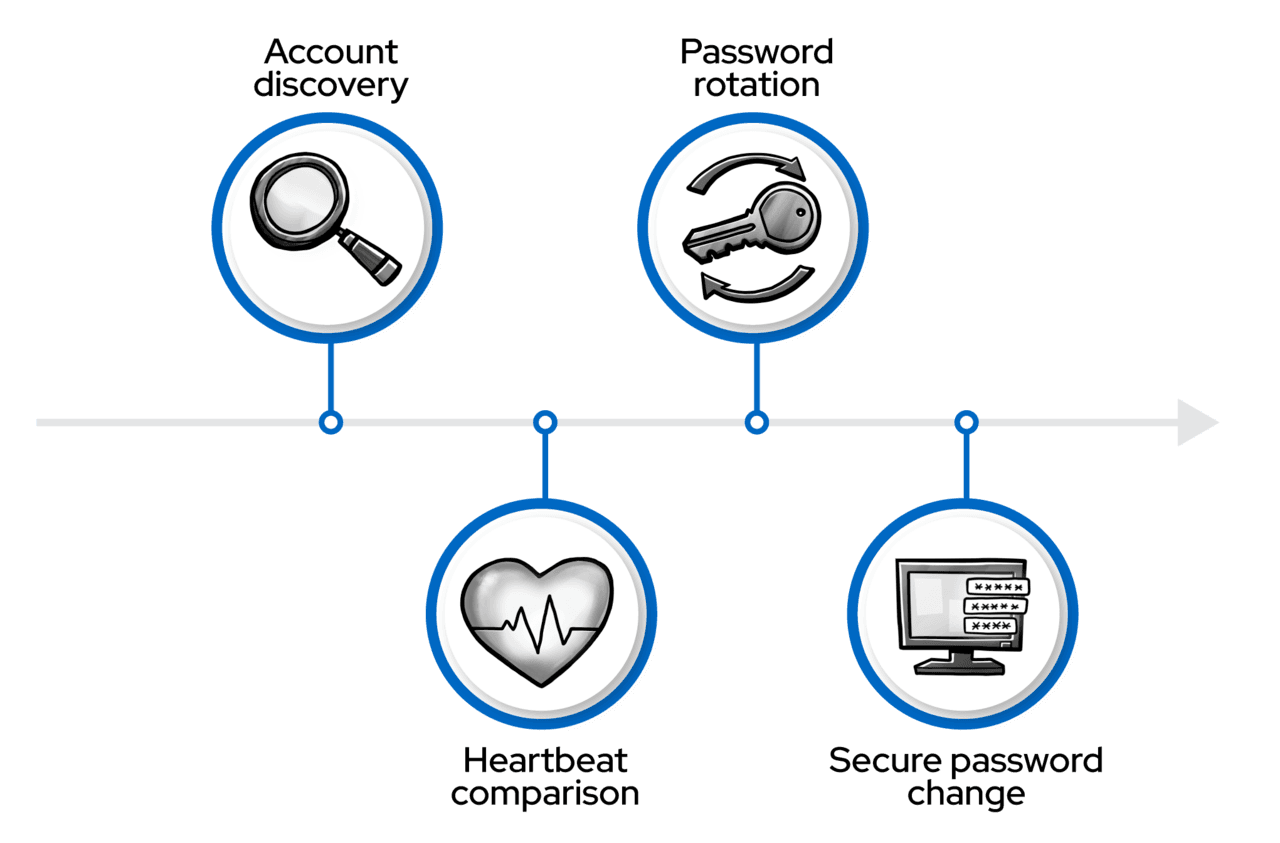

AnyIdentity permet quatre actions qui forment un flux de travail complet de gestion des mots de passe :

- Détection de compte : Identifie et catalogue les comptes privilégiés.

- Battement de cœur (de l’anglais « heartbeat ») : Vérifie si les mots de passe stockés correspondent aux mots de passe actuels.

- Rotation des mots de passe : Met à jour les mots de passe si nécessaire.

- Propagation : Met à jour les services et hôtes externes avec les identifiants stockés.

La détection de compte est la première étape cruciale qui pose les bases d'une gestion efficace de l'accès privilégié.

Les dangers cachés des comptes inconnus

Imaginez un ancien compte administrateur, créé il y a des années pour une tâche ponctuelle, oublié dans un coin poussiéreux de votre réseau. C'est une bombe à retardement de potentielles violations de sécurité. Retrouver manuellement ces comptes n'est pas seulement chronophage; c’est souvent irréalisable. C’est là qu'intervient la détection de compte d'AnyIdentity pour sauver la situation — et potentiellement la posture de sécurité de votre organisation.

La vision à rayons X d'AnyIdentity pour votre réseau

La fonctionnalité de détection de comptes d'AnyIdentity ne se contente pas de trouver des comptes; elle les intègre dans l'infrastructure PAM de Devolutions pour vous aider à inspecter et gérer les comptes privilégiés. Explorons les aspects techniques de ce processus.

La découverte en action

Imaginez lancer un scan ciblé et, en quelques minutes, obtenir un inventaire des comptes privilégiés : plus de conjectures, plus d'audits manuels. Voyez cela en action dans le GIF ci-dessous.

Au cœur du processus de détection de compte se trouve un script d’action PowerShell qui se connecte à votre fournisseur d'identité et liste tous les comptes trouvés à un emplacement spécifié. Le rôle du script d’action est de rassembler un inventaire complet de chaque compte privilégié sur votre fournisseur d'identité.

Voici un exemple simplifié de ce à quoi pourrait ressembler ce script pour un fournisseur SQL Server :

$connectionString = “Server=$Server\\$Instance,$Port;Database=master;”

if ($ProviderSqlLoginUserName) {

$connectionString += “User Id=$ProviderSqlLoginUserName;Password=$(ConvertFrom-SecureString $ProviderSqlLoginPassword -AsPlainText);”

} else {

$connectionString += "Integrated Security=True;"

}

$connection = New-Object System.Data.SqlClient.SqlConnection($connectionString)

$connection.Open()

$command = $connection.CreateCommand()

$command.CommandText = "SELECT name, password_hash FROM sys.sql_logins;"

$reader = $command.ExecuteReader()

$logins = @()

while ($reader.Read()) {

$logins += [PSCustomObject]@{

id = $reader['name']

username = $reader['name']

secret = $reader['password_hash']—join ''

}

}

$connection.Close()

$logins

Ce script se connecte à une instance SQL Server et récupère tous les identifiants SQL ainsi que leurs hachages de mots de passe. La sortie est structurée comme attendu par AnyIdentity, avec les propriétés id, nom d'utilisateur et secret pour chaque compte.

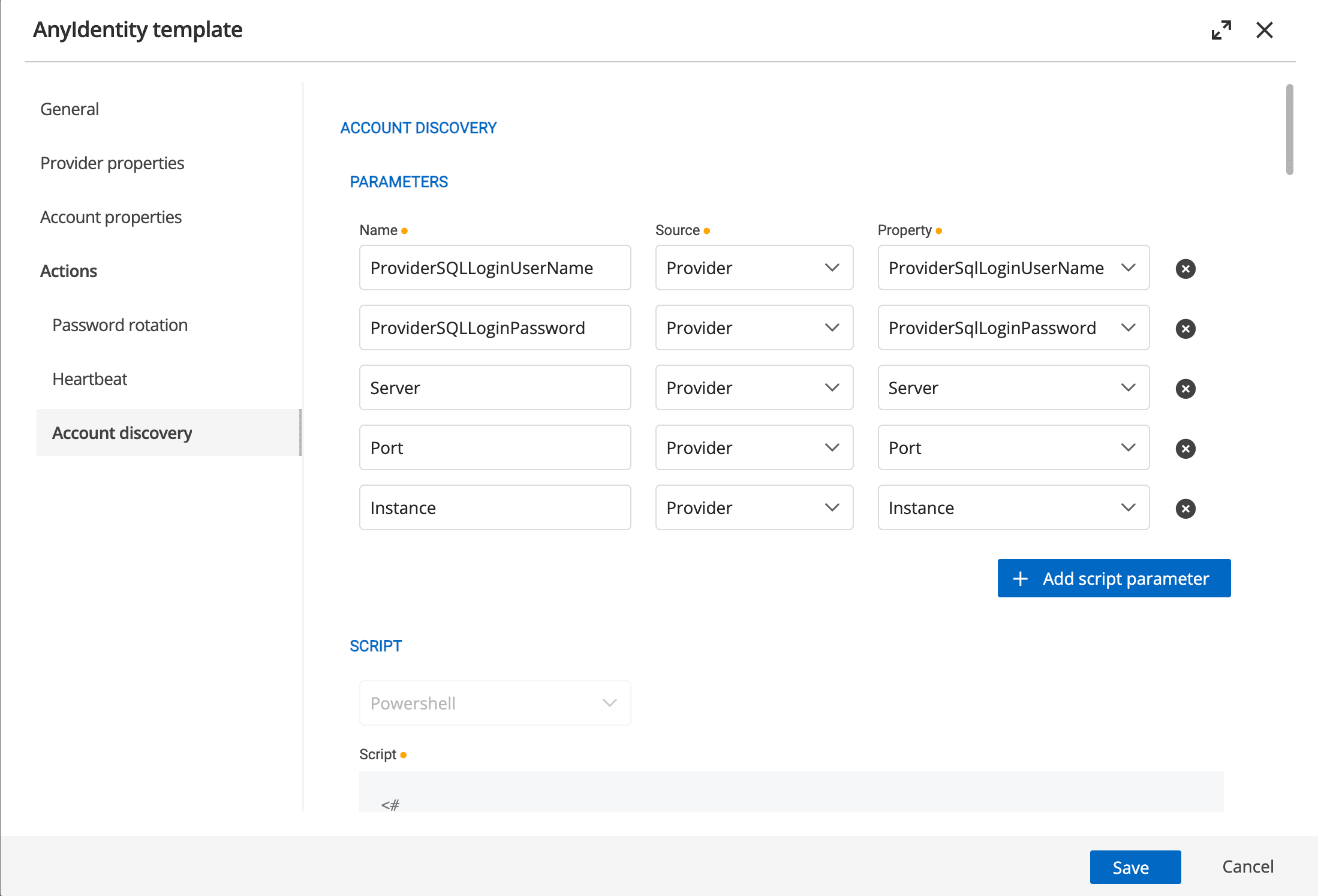

Configuration de l'action de détection

Dans le modèle de fournisseur AnyIdentity, vous définissez les paramètres dont le script de détection a besoin.

Ces paramètres sont associés aux paramètres du script d’action PowerShell, permettant une configuration flexible du processus de détection.

La détection en action

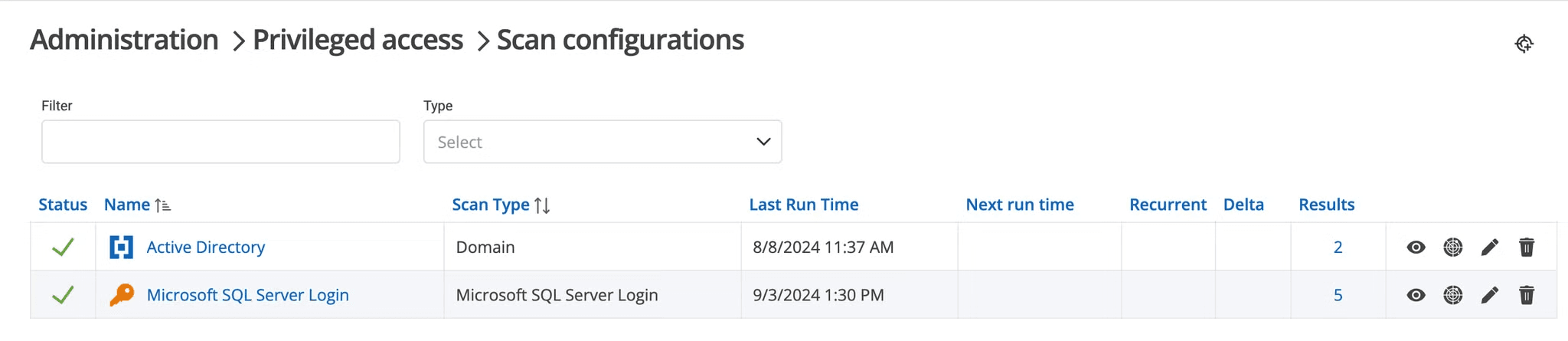

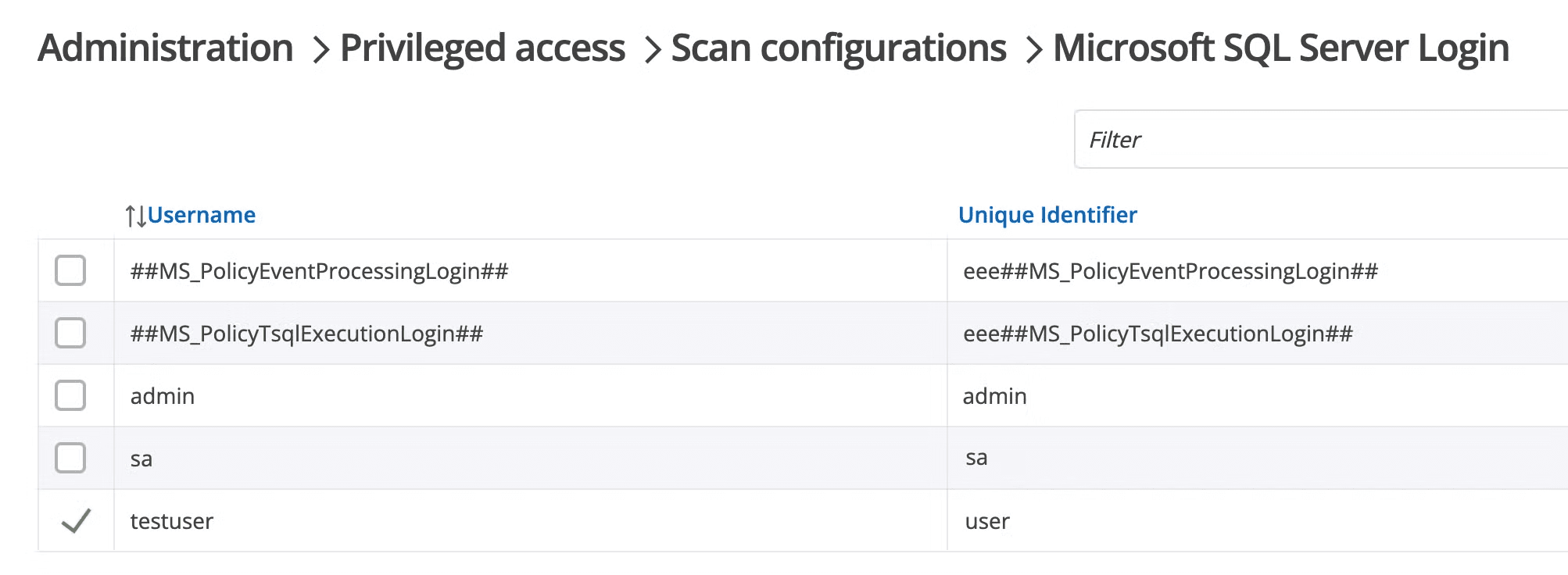

Lorsque vous créez un fournisseur AnyIdentity à partir d’un modèle, l’étape suivante consiste à créer une configuration de scan.

Lorsque qu'une configuration de scan est exécutée, elle déclenche le script d’action de détection de comptes avec les paramètres fournis :

- Se connecte au fournisseur d'identité (SQL Server dans notre exemple).

- Liste tous les comptes et leurs secrets associés.

- Renvoie tous les comptes découverts au module PAM dans un format standardisé.

Une fois les comptes reçus par le module PAM, ils sont traités et mis à disposition pour être importés dans le module PAM.

Vous pouvez avoir un aperçu du processus global ci-dessous.

Le travail d'équipe fait la force

La détection de compte n’est que le début. Une fois les comptes découverts, le flux de travail d’AnyIdentity se poursuit.

- Action Battement de cœur : Vérifie régulièrement si les secrets stockés correspondent à ceux du fournisseur d'identité.

- Action de rotation des mots de passe : Met automatiquement à jour les mots de passe lorsqu'il y a des divergences ou selon l’horaire que vous avez défini.

- Propagation des mots de passe : Si configuré, se connecte aux points d’extrémité distants et met à jour les identifiants stockés avec le mot de passe nouvellement changé.

Cette approche holistique garantit que vos comptes privilégiés sont découverts, surveillés en continu et sécurisés.

À vous de découvrir

Prêt à illuminer les recoins cachés de votre réseau? La fonctionnalité de détection de comptes d’AnyIdentity est votre première étape vers une visibilité et un contrôle complets de vos comptes privilégiés.

Si vous êtes prêt à commencer à découvrir des comptes sur vos fournisseurs d'identité et à prendre le contrôle grâce à la personnalisation PowerShell, demandez une démo pour explorer AnyIdentity, une partie du module PAM de Devolutions.