- Les grandes lignes

- Première étape : Créer un compte dédié à l’administration de Microsoft Teams

- Deuxième étape : Configurer le nouveau compte créé dans Devolutions Server

- Troisième étape : Réserver et utiliser le nouveau compte à partir de Devolutions Server

- Conclusion

- Faites-nous part de vos commentaires

Il y a quelques mois, nous avons publié un article expliquant comment utiliser le module PAM de Devolutions Server pour encadrer l’usage d’un compte propriétaire sur l’application de messagerie instantanée Slack. De nombreux membres de notre communauté ont apprécié l’article et certains nous ont même demandé d’en écrire un à propos de Microsoft Teams. Eh bien, nous vous avons entendu!

L’article d’aujourd’hui détaille la marche à suivre pour assurer la sécurité d’un compte administrateur dans Microsoft Teams à l’aide du module PAM de Devolutions Server.

Les grandes lignes

Comme la gestion du rôle Administrateur Teams est configurée via des rôles définis dans Entra ID, il est possible de l’encadrer facilement dans Devolutions Server grâce au fournisseur d’identité Entra ID (anciennement Azure AD). Il suffit pour cela de créer un compte disposant du rôle Administrateur Teams et de le rendre disponible aux opérateurs utilisant le module PAM. Il est alors possible d’imposer les conditions de réservation souhaitées ou de configurer la rotation de mot de passe automatique après usage.

Veuillez noter que cet article ne porte pas sur la manière de configurer un tenant Entra ID puisque cette étape devrait déjà être complétée. Vous pouvez trouver le instructions ici : Create an Azure AD PAM provider - Devolutions.

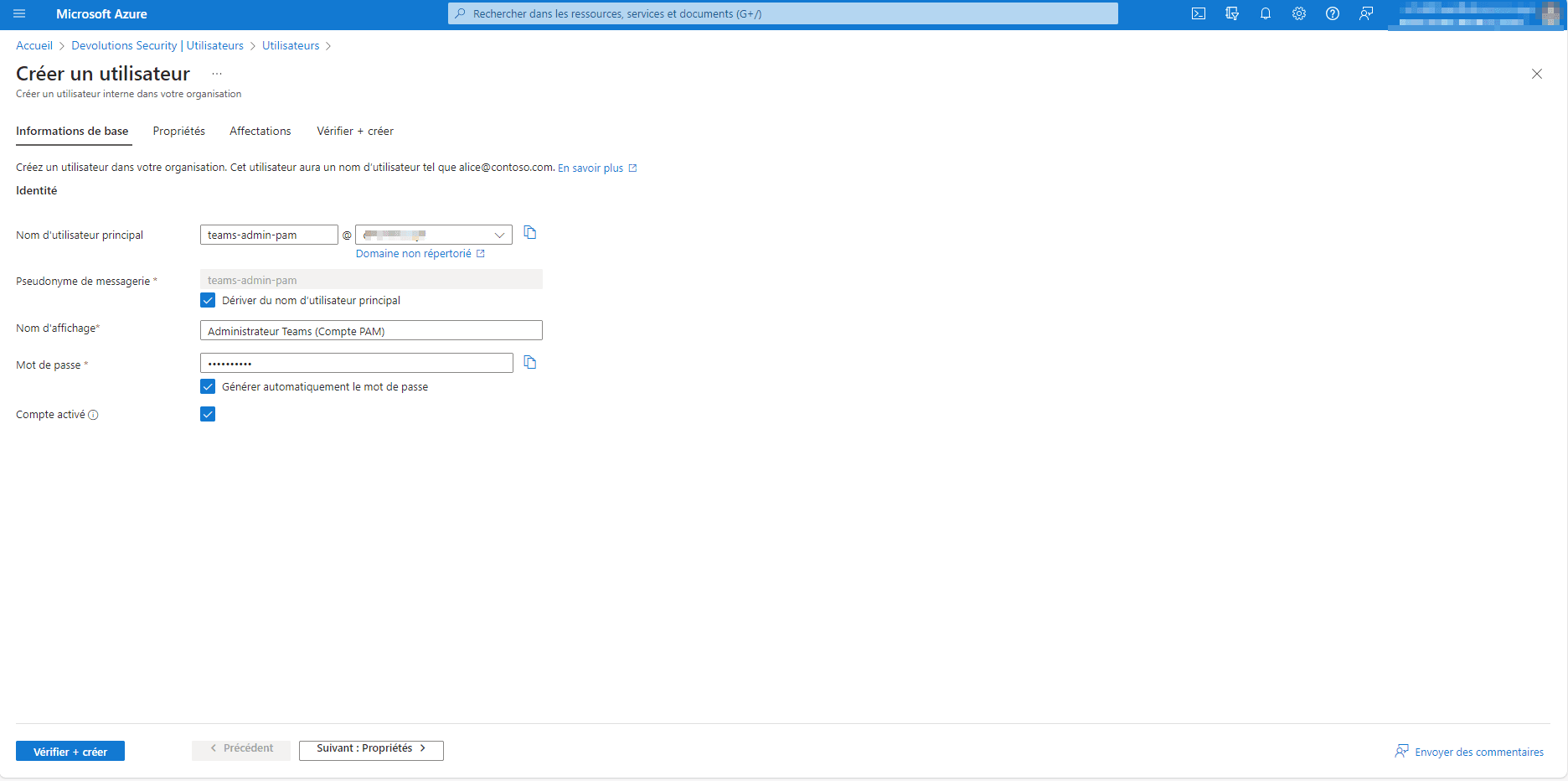

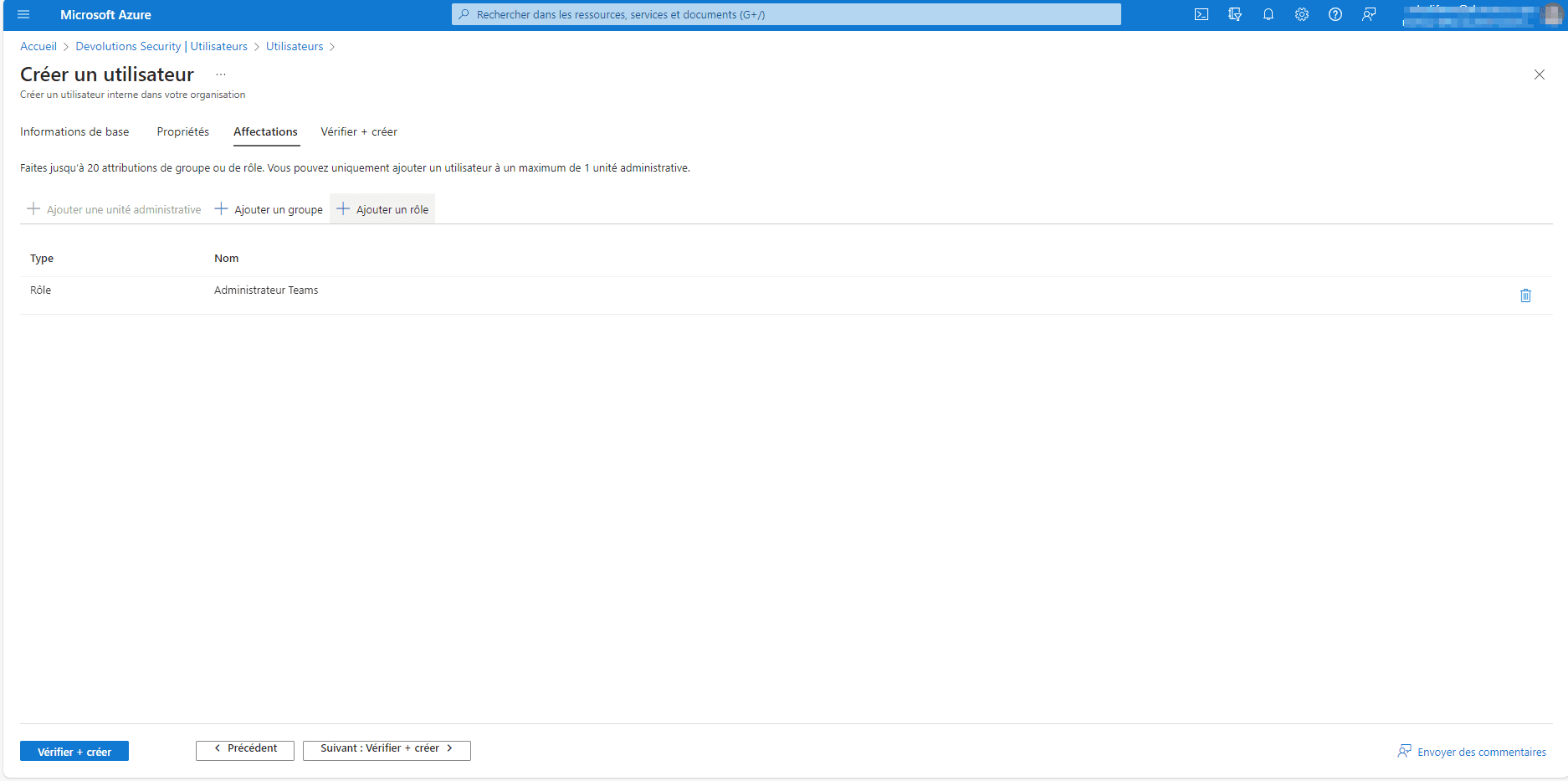

Première étape : Créer un compte dédié à l’administration de Microsoft Teams

Pour commencer, il est nécessaire de créer un compte pourvu du rôle Administrateur Teams dans Entra ID afin de le gérer et d’y accéder depuis Devolutions Server. Ensuite, il suffit de choisir un nom d’utilisateur clair et concis exprimant l’intention de ce compte et prendre en note le mot de passe initial.

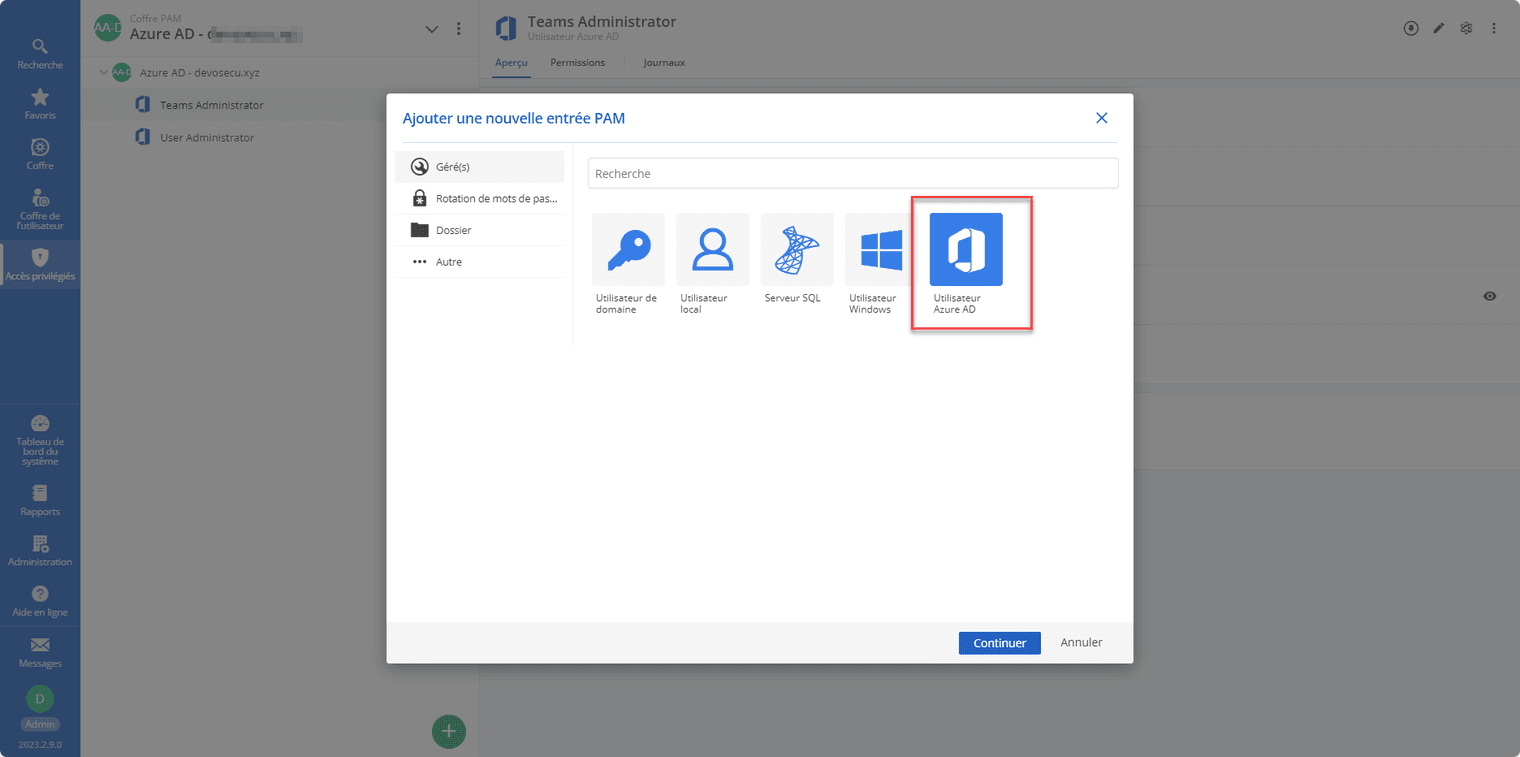

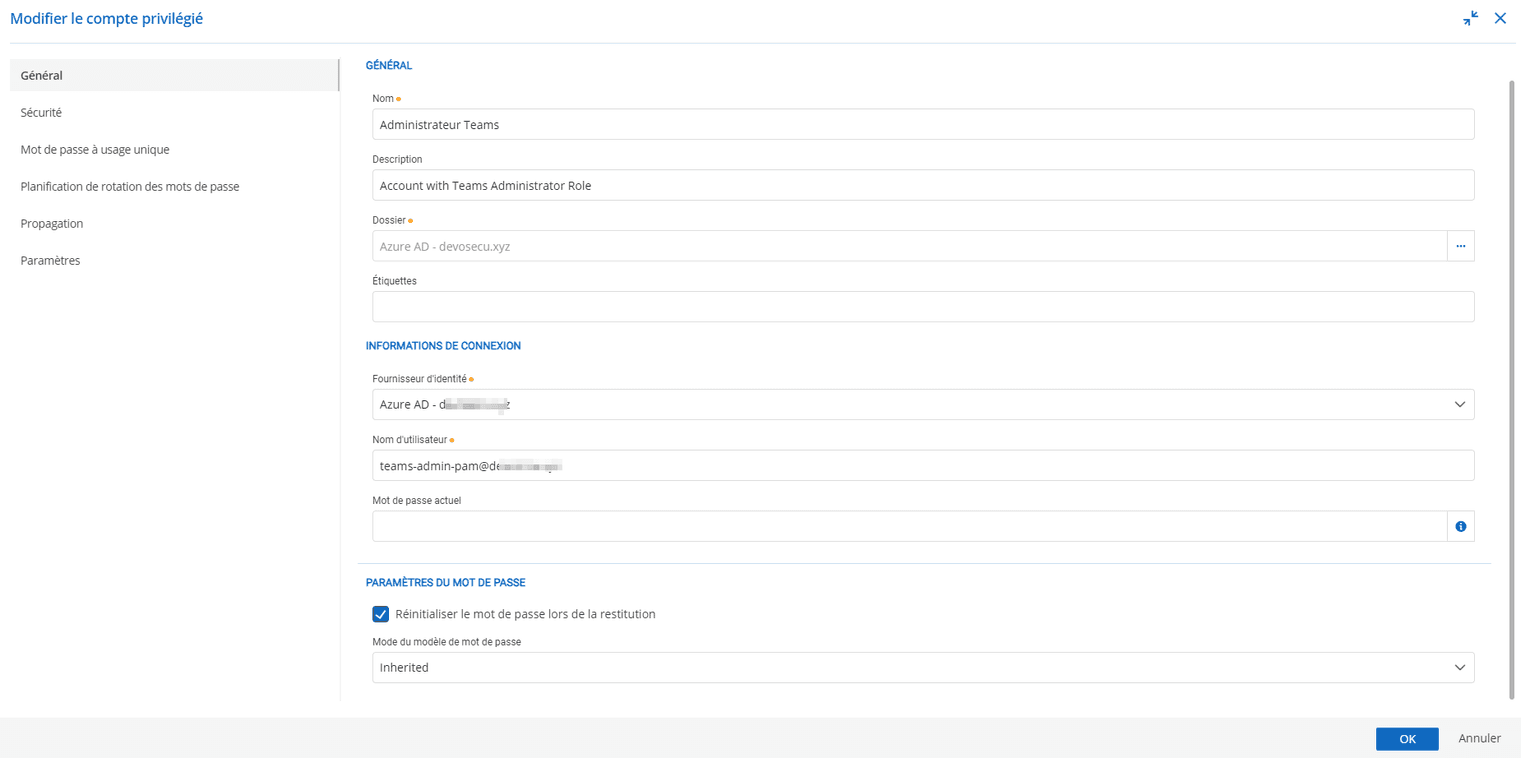

Deuxième étape : Configurer le nouveau compte créé dans Devolutions Server

Afin de configurer le nouveau compte créé dans DVLS, il suffit de préciser :

- Un nom d’affichage;

- Un fournisseur d’identité configuré préalablement;

- Un nom d’utilisateur sous la forme utilisateur@domaine.com;

- Le mot de passe du compte généré à la première étape;

- L’option de réinitialiser le mot de passe au moment de la restitution.

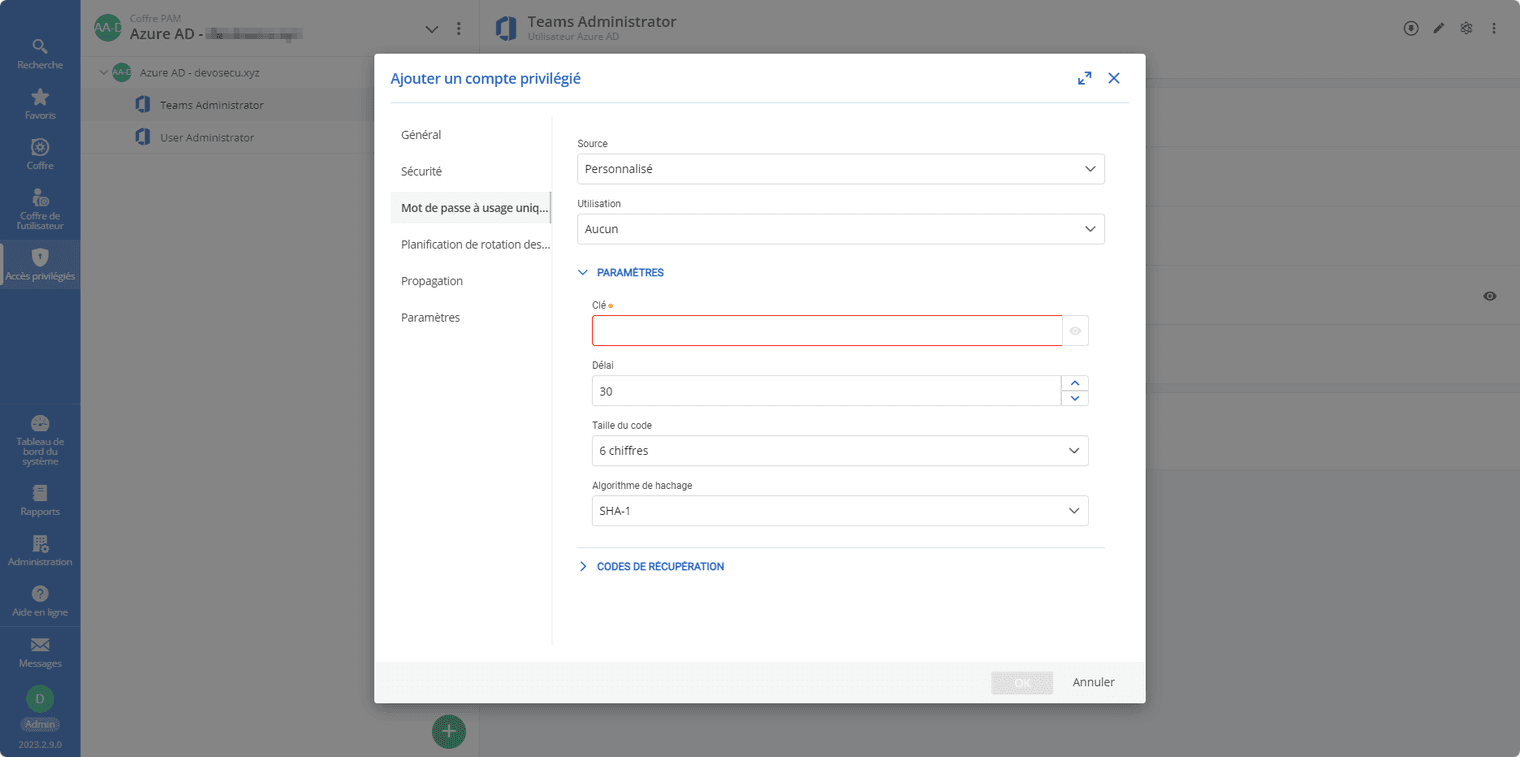

La configuration d’un deuxième facteur d’authentification pour le compte en question est souhaitable. Ce dernier peut être consigné dans le coffre en même temps que le reste des informations relatives au compte. Un jeton à usage unique sera fourni par Devolutions Server en même temps que le mot de passe.

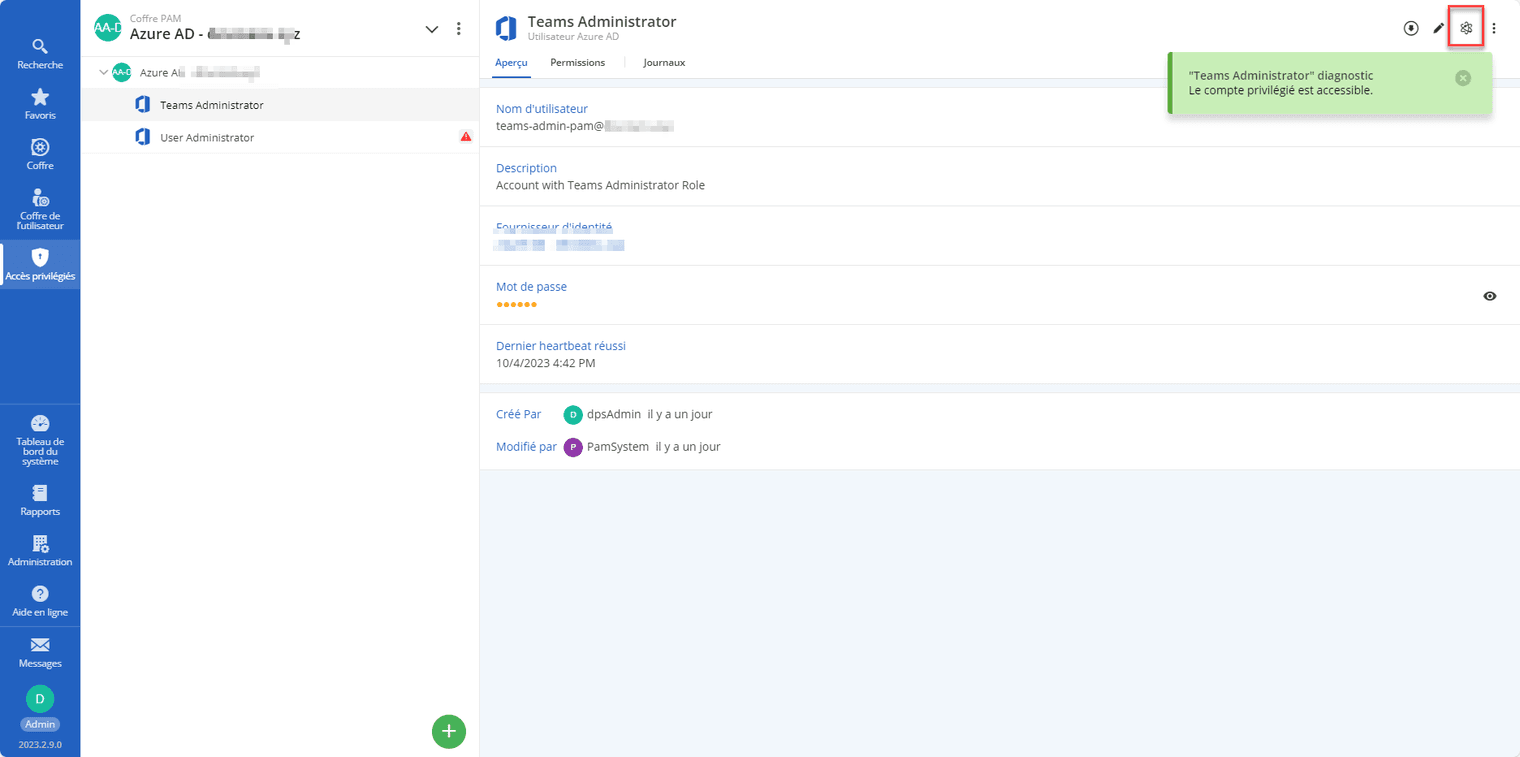

Pour compléter la configuration, simplement sélectionner le bouton « Vérifier l’état de la synchronisation ».

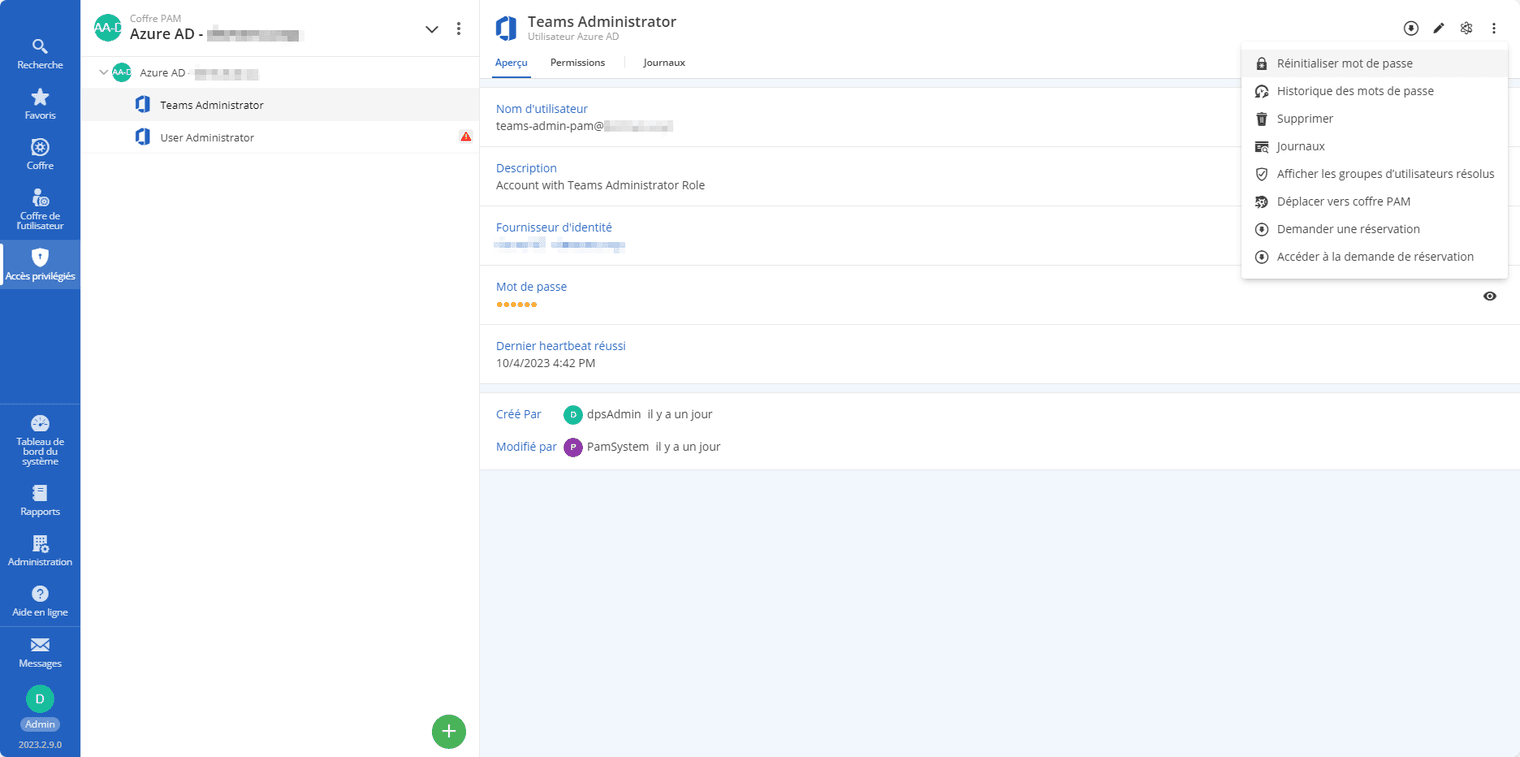

À partir de maintenant, le mot de passe du compte peut être réinitialisé.

Troisième étape : Réserver et utiliser le nouveau compte à partir de Devolutions Server

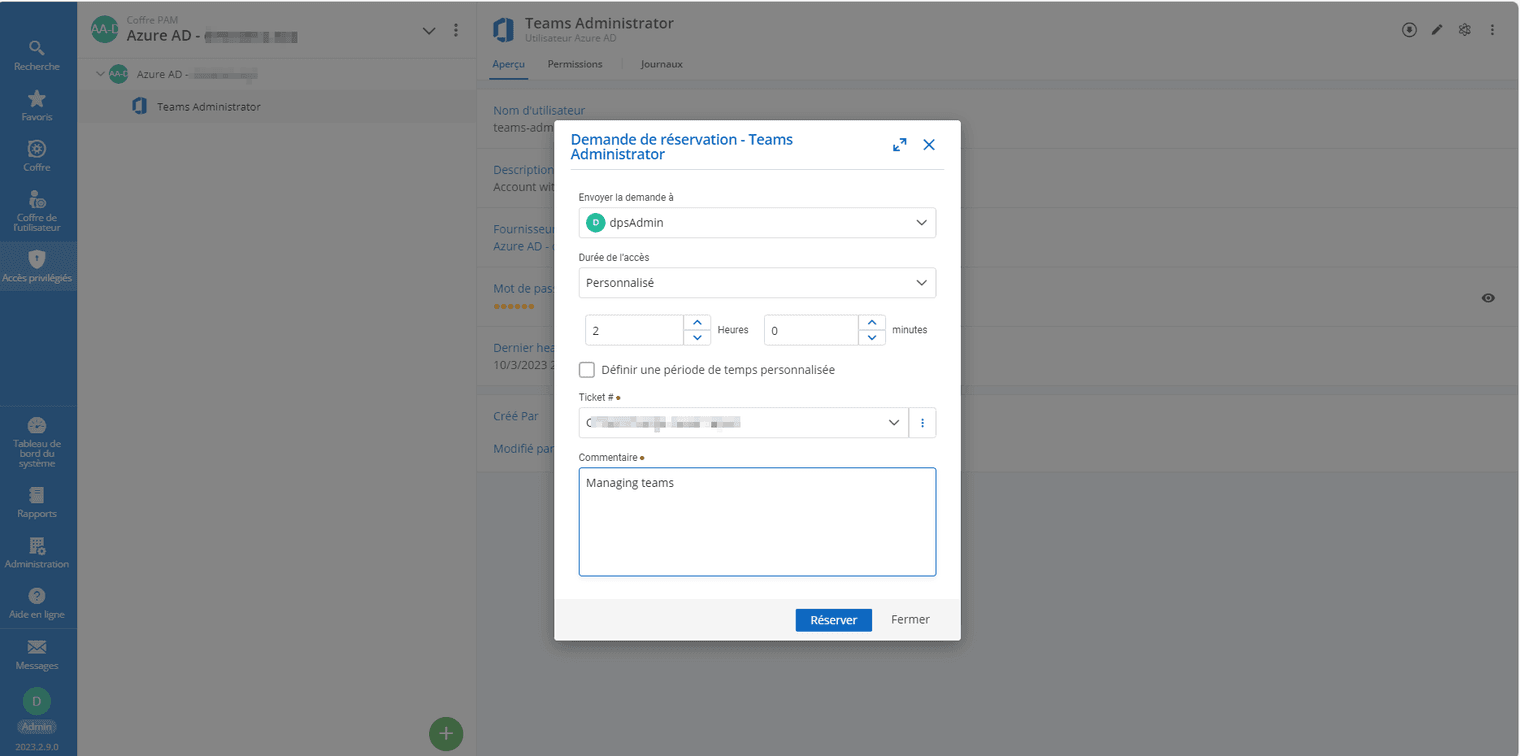

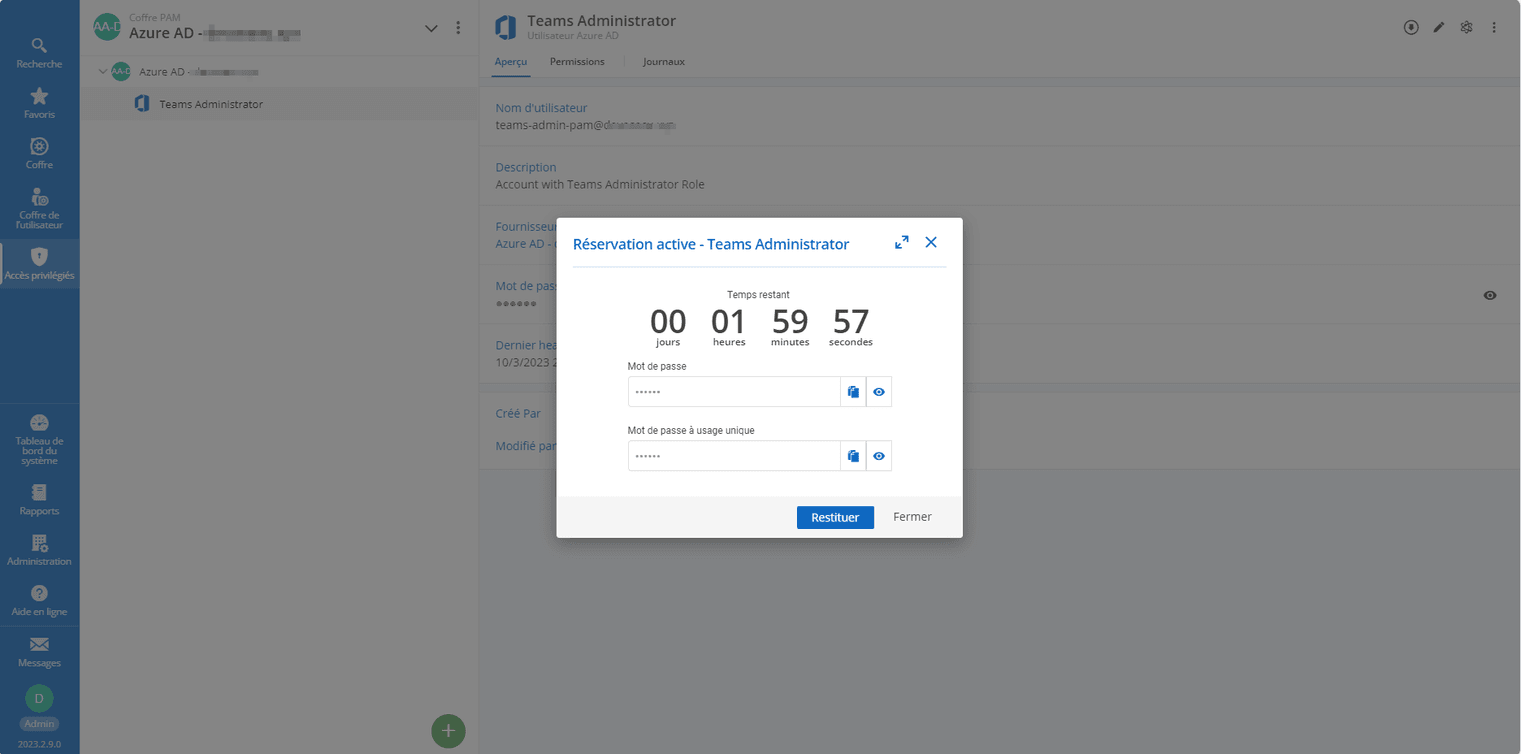

Les opérateurs ayant accès au coffre pourront dorénavant réserver le compte en question en fonction des exigences d’approbation et de la durée maximale définies par la politique de réservation du coffre.

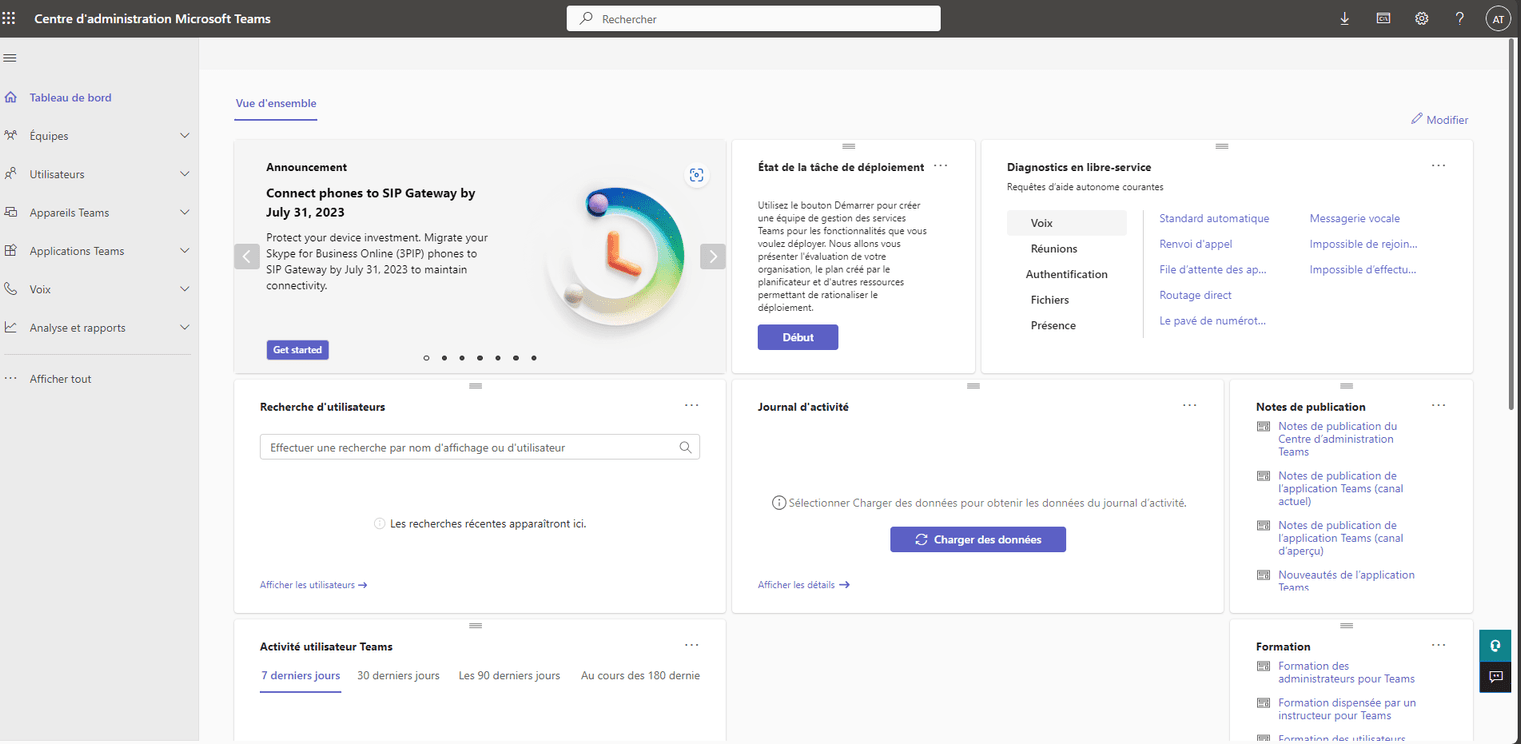

Les utilisateurs peuvent ensuite utiliser ces identifiants pendant la durée de la réservation pour se connecter au panneau d’administration de Microsoft Teams.

Conclusion

Comme vous avez pu le constater, il est très facile d’encadrer l’usage d’un compte détenant un rôle privilégié comme celui d’Administrateur Teams. De plus, le fournisseur d’identité Azure AD (aujourd’hui Entra ID), disponible dans Devolutions Server, permet de gérer n’importe quel autre rôle de l’annuaire infonuagique de la même façon. Il suffit de reproduire la même procédure pour des rôles comme, par exemple, Administrateur Global ou Administrateur d’utilisateurs.

Faites-nous part de vos commentaires

Nous avons bon espoir que ce petit guide vous aura été utile. Le cas échéant, veuillez nous en faire part dans la section commentaires au bas de cet article, nous sommes toujours intéressés par vos retours. D'ailleurs, si vous souhaitez voir de nouveaux guides concernant d'autres fonctionnalités de Devolutions Server ou du PAM, faites-nous le savoir et nous serons ravis d'accéder à vos demandes!