Devolutions Server (DVLS) est une solution autohébergée de gestion, de contrôle, de surveillance et de protection des accès aux comptes privilégiés et des mots de passe des utilisateurs professionnels. De plus, Devolutions Server s’intègre aisément à Remote Desktop Manager (RDM), notre produit phare pour la gestion des connexions à distance. Une fois combinés, DVLS et RDM forment une solution alliant puissance et polyvalence en mesure de prendre en charge plus de 150 outils et technologies.

Le présent article explore les meilleures méthodes de partage d’identifiants ou de ressources avec les intervenants qui n’appartiennent pas à votre entreprise. Si vous utilisez l’authentification unique pour votre client Azure AD (désormais Entra ID), alors vous pouvez tirer parti des fonctionnalités intégrées de gestion des invités Azure AD directement à partir de DVLS. Cette stratégie est plutôt facile à mettre en œuvre et présente de nombreux avantages, parmi lesquels :

- Un contrôle centralisé de l’authentification mutlifacteur (AMF) des utilisateurs invités (par abonnement Azure);

- Un contrôle centralisé des accès des utilisateurs invités (idem.);

- Une meilleure visibilité des journaux d’authentification (idem.);

- La possibilité pour les utilisateurs invités de conserver leurs identifiants existants, de sorte que la prise en main s’effectue rapidement et sans entraves (idem.);

- Le contrôle des cycles de vie des identités à partir d’un fournisseur d’identité. Ainsi, un locataire Azure AD n’a plus accès à DVLS lorsque son statut d’invité est révoqué.

- La capacité de partager des données avec des intervenants externes en toute sécurité (par licence DVLS).

Petit avertissement

Sachez que Devolutions Server ne distingue pas automatiquement les utilisateurs invités des utilisateurs ordinaires. En conséquence de quoi, il est possible qu’un utilisateur invité reçoive par défaut les mêmes privilèges qu’un membre à part entière de votre entreprise. Situation pour le moins inquiétante.

Dans ce cas de figure, il est important de s’assurer que les utilisateurs invités qui se connectent à l’aide d’Azure AD ne disposent pas d’autorisations trop élevées.

Le flux de travail des administrateurs

Voici la marche à suivre pour les administrateurs voulant inviter un utilisateur :

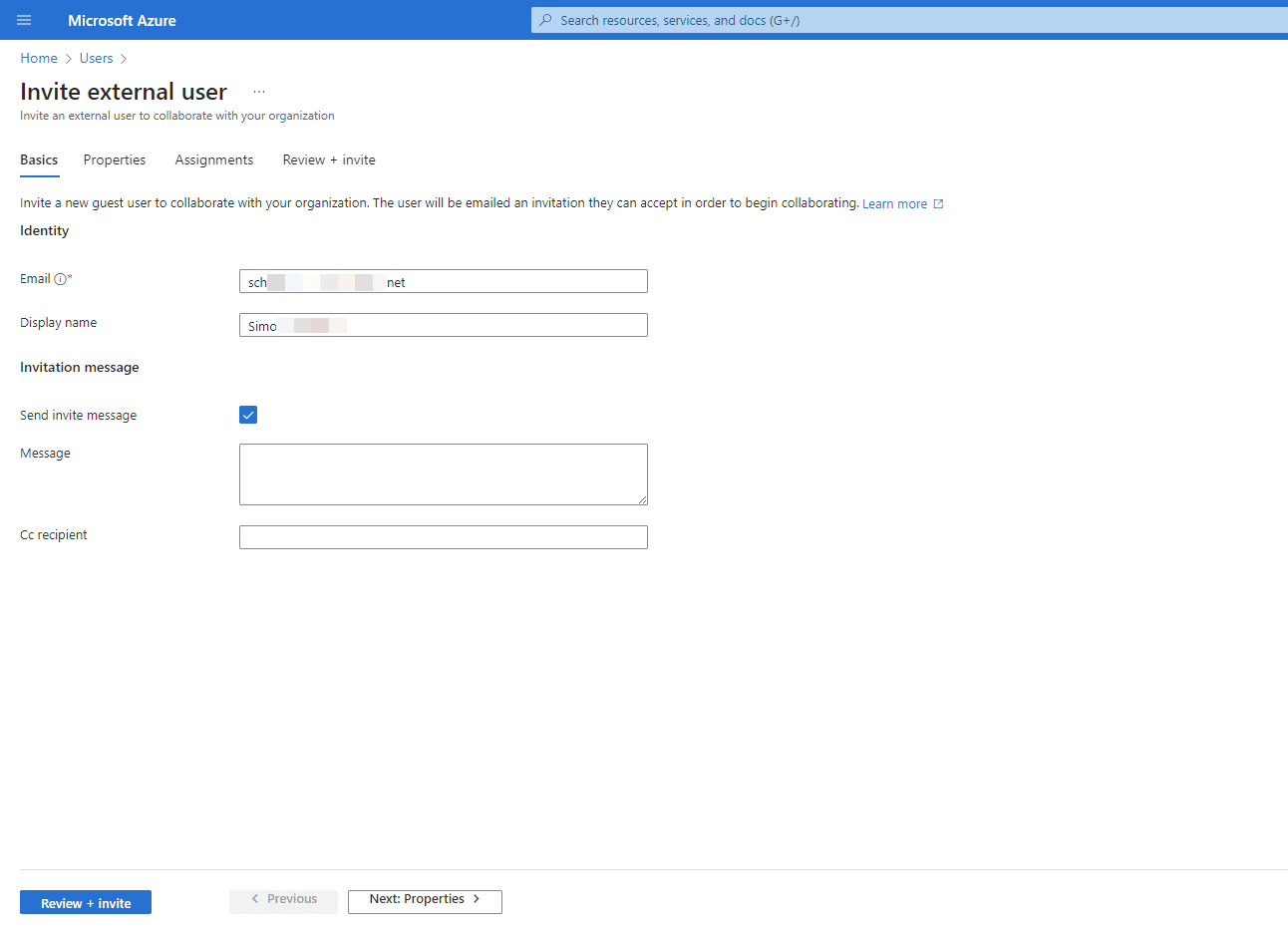

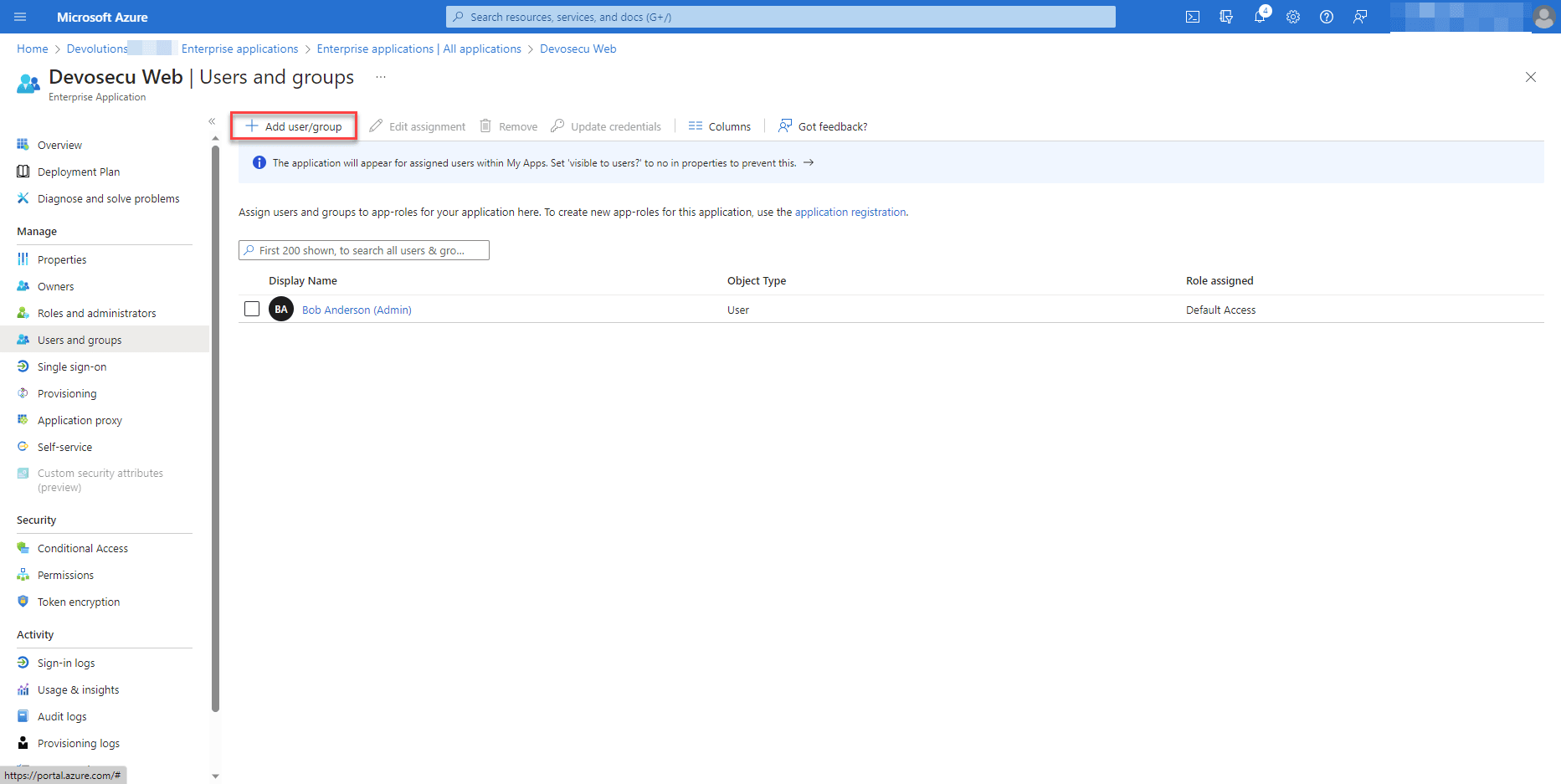

Étape 1 : Envoyer une invitation à un utilisateur via le locataire infonuagique Azure AD.

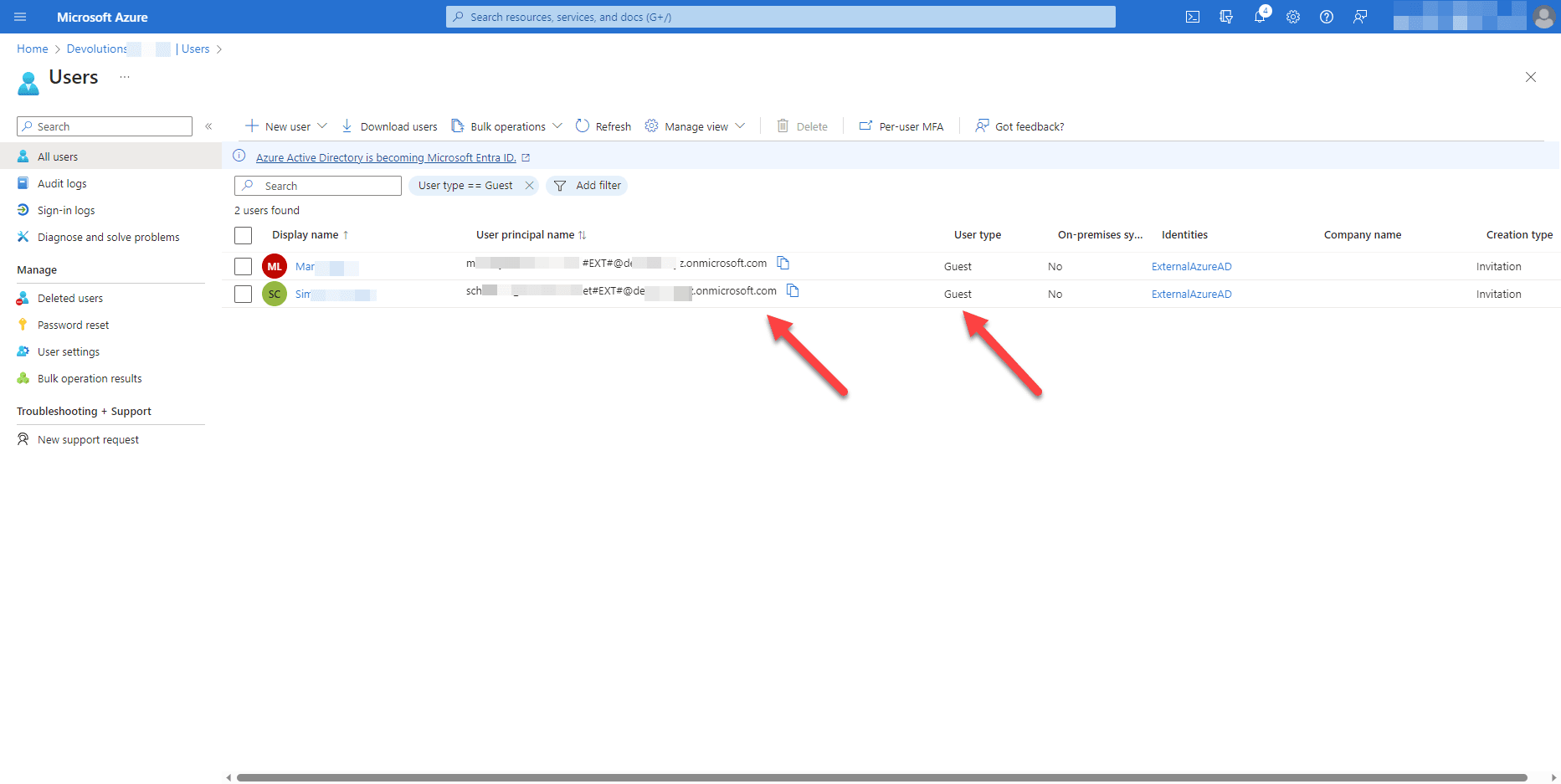

Étape 2 : Prendre en note le nom d’utilisateur généré pour l’invité (ex. : user_domain#EXT#@org.onmicrosoft.com), car il sera nécessaire de l’ajouter à Devolutions Server (voir l’étape suivante).

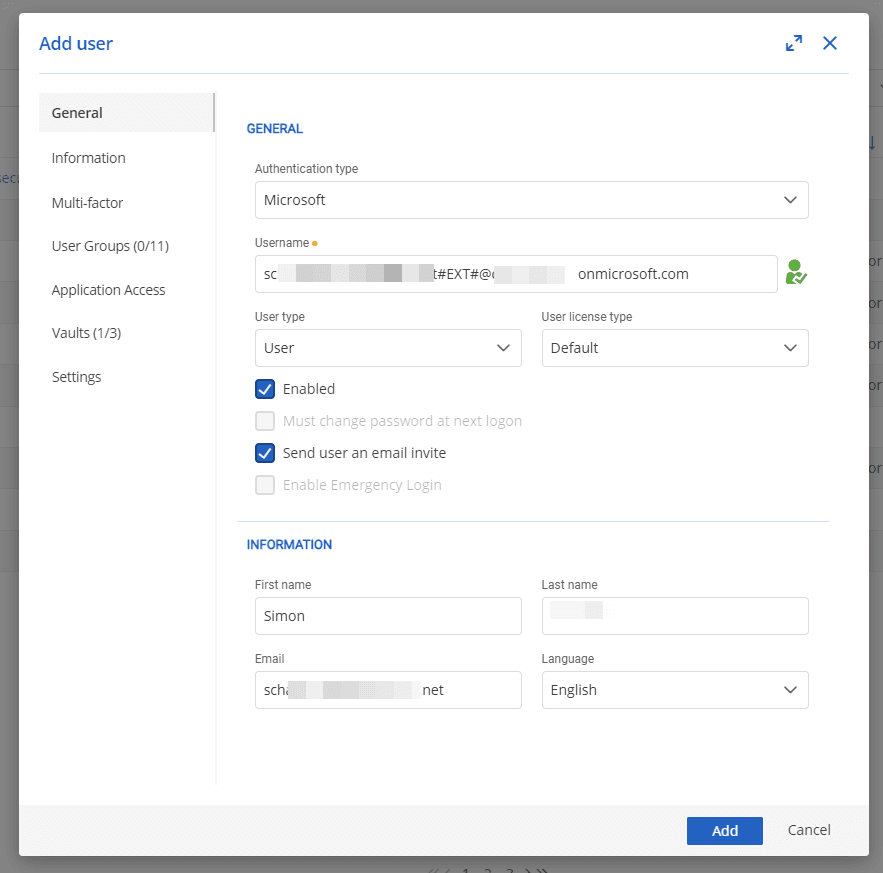

Étape 3 : Inviter l’utilisateur sur Devolutions Server à l’aide du nom d’utilisateur généré à l’étape précédente. Choisir ensuite le niveau d’accès approprié : standard, restreint ou lecture seulement. Il va sans dire qu’il est déconseillé d’accorder un accès de niveau administrateur à un invité.

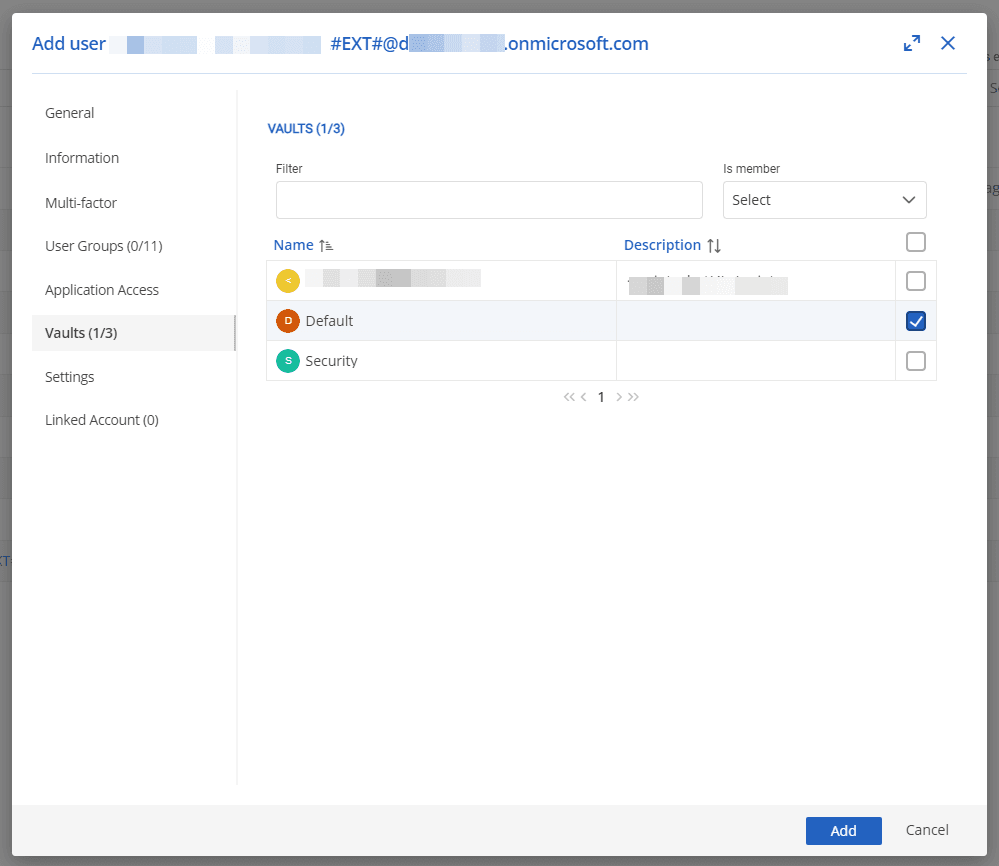

Étape 4 (optionnelle) : Sélectionner les coffres et les paramètres auxquels l’utilisateur invité aura accès (cette étape peut être remise à plus tard).

Informations supplémentaires

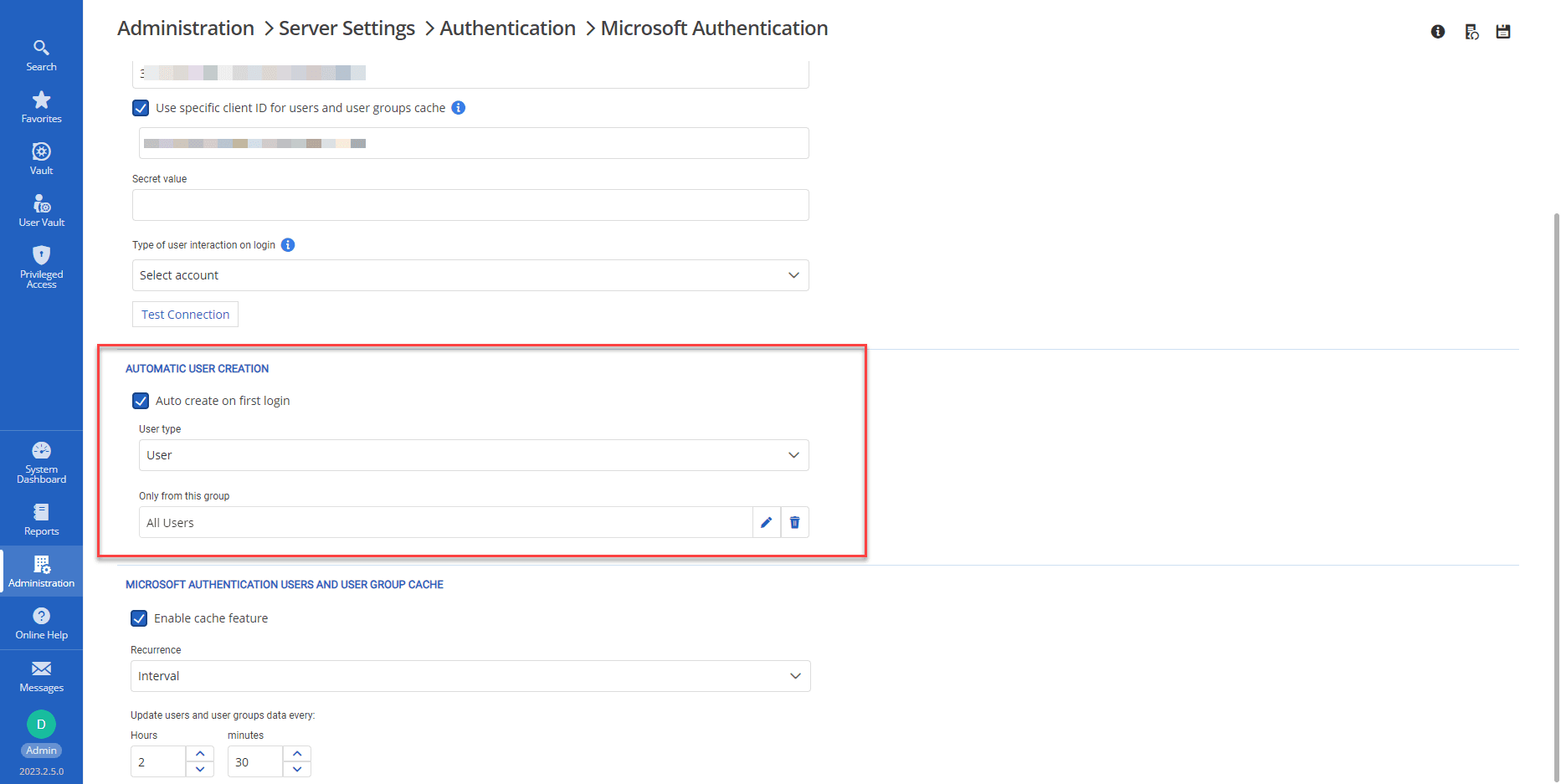

Création automatique d’utilisateurs invités (et option d’écrasement)

Si Devolutions Server est configuré pour créer automatiquement un nouvel utilisateur au moment de sa première connexion, alors il n’est pas nécessaire d’ajouter un utilisateur invité soi-même. L’invité en question doit toutefois être membre d’un groupe Azure AD disposant d’un accès à DVLS (si, bien sûr, ce groupe est défini dans les paramètres).

Dans le présent cas d’utilisation, les utilisateurs invités héritent de toutes les autorisations par défaut. Il est donc important de s’assurer que ces autorisations correspondent aux tâches qui lui sont attribuées.

Aussi, même avec ce paramétrage, un administrateur peut toujours créer un compte invité lui-même et en gérer les autorisations avant qu’un utilisateur ne s’en serve.

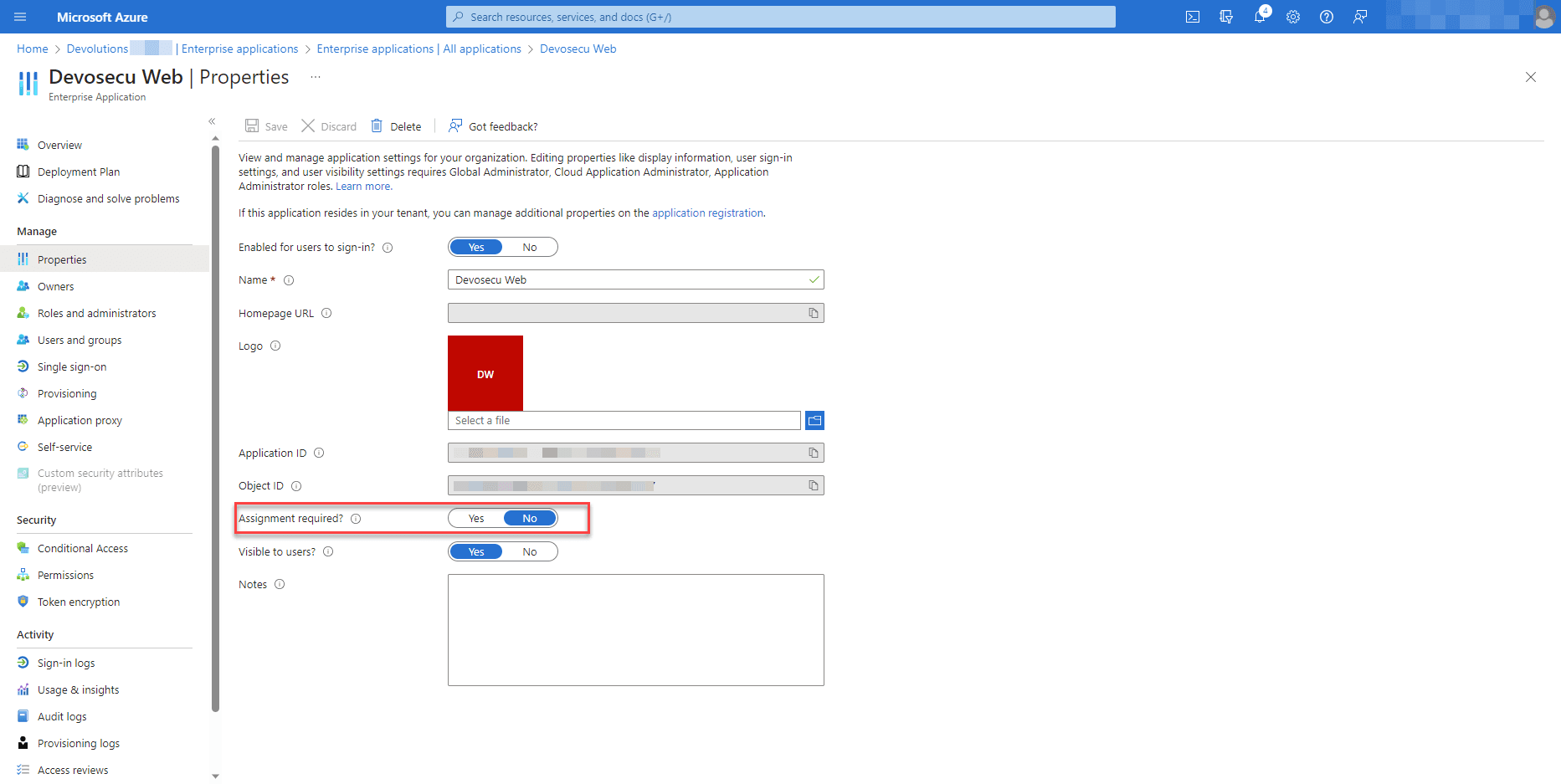

Affecter un utilisateur invité à l’application

Si l’option Assignment Required est réglée sur Yes, alors l’utilisateur invité doit être affecté à l’application ou doit faire partie d’un groupe y étant affecté.

L’expérience utilisateur des invités

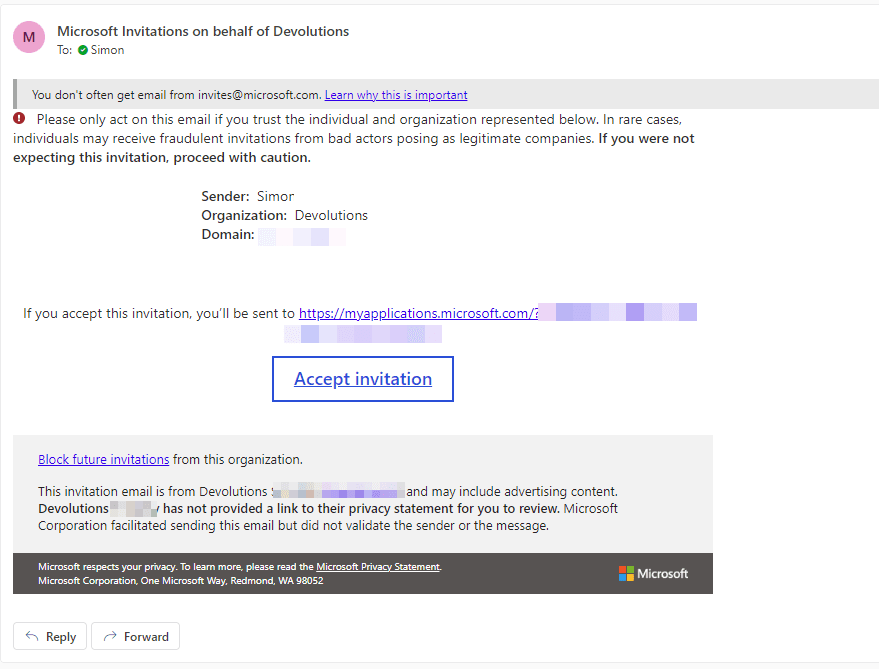

Voici la même démarche du point de vue de l’utilisateur invité :

Il reçoit d’abord l'invitation suivate par courriel :

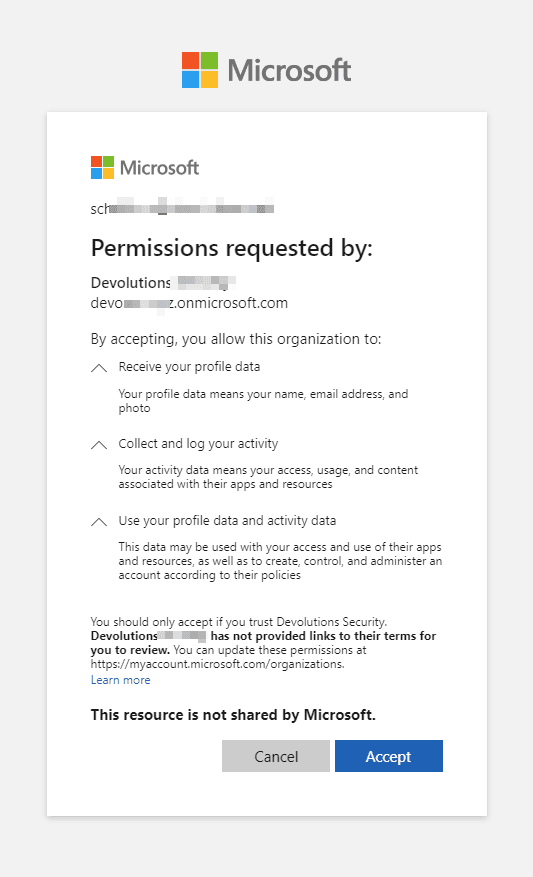

Une fois l’invitation acceptée, Microsoft demande la permission de transmettre les informations nécessaires (ex. : données de profil, journal d’activité, etc.).

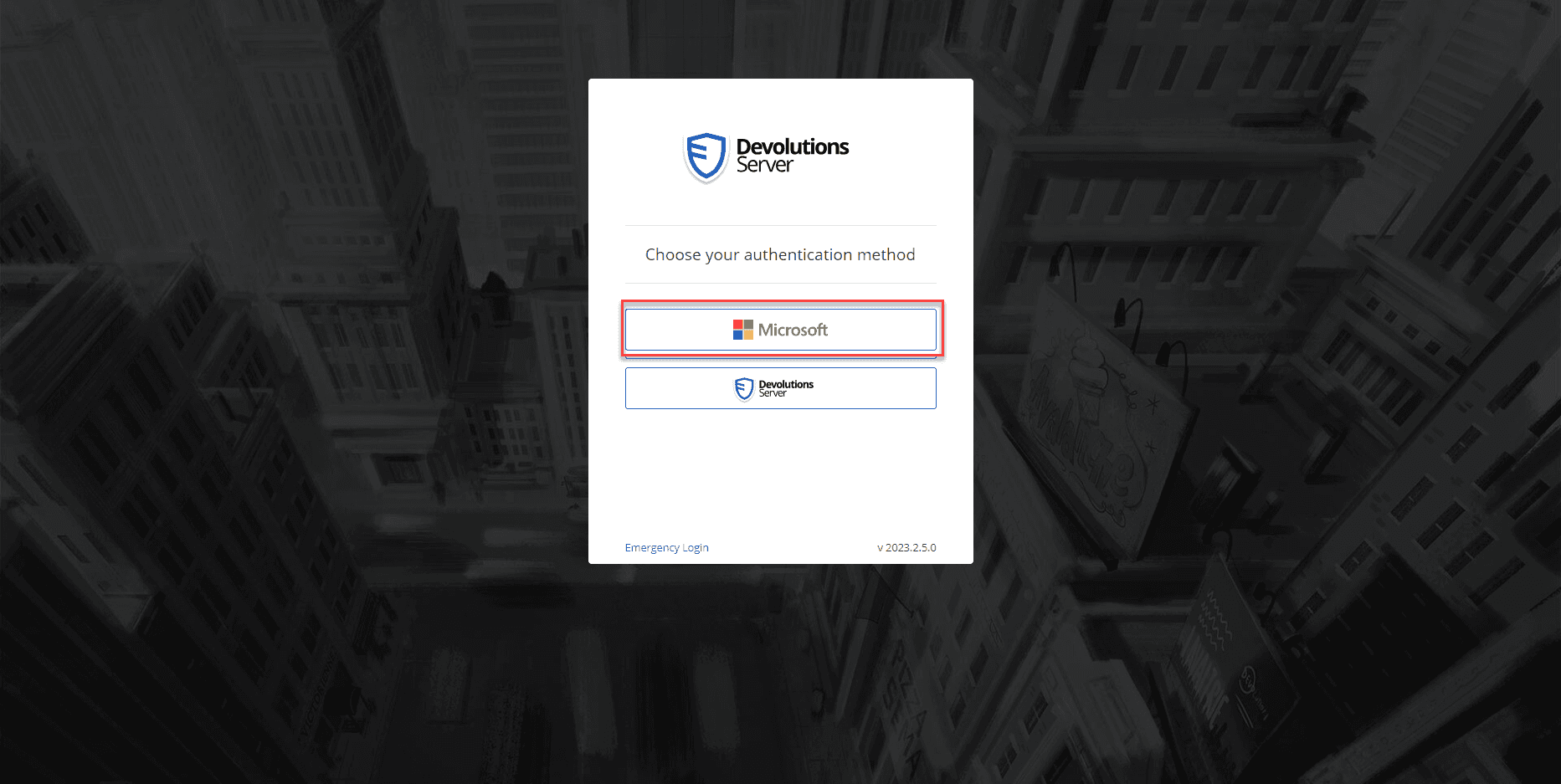

La demande acceptée, l’utilisateur doit choisir sa méthode d’authentification. Note : Il est impératif que l’utilisateur choisisse Microsoft comme méthode d’authentification et non Devolutions Server.

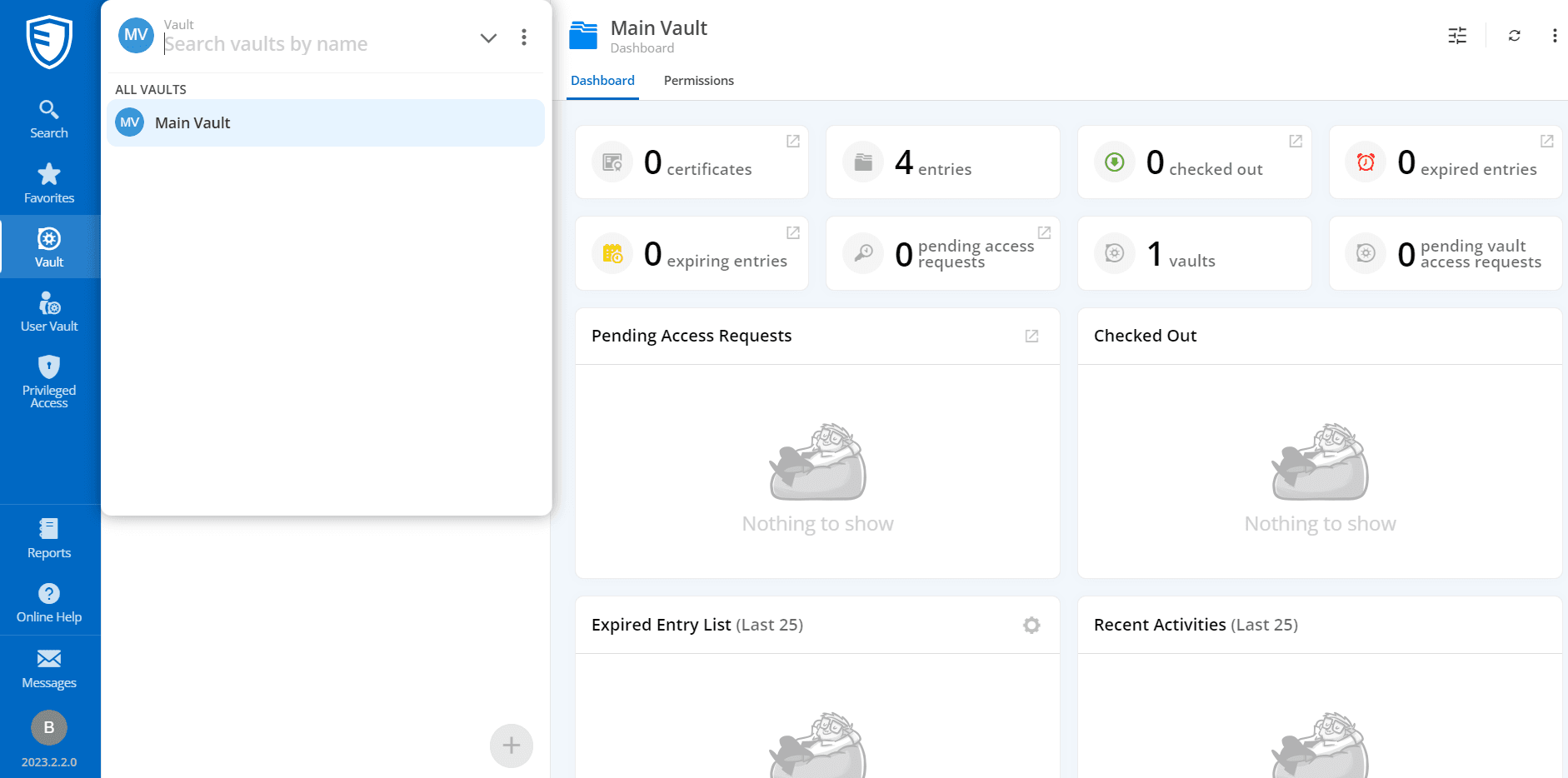

Et pour finir, l’invité se connecte à Devolutions Server, remplit les conditions de l’authentification mutlifacteur et accède aux ressources en fonction de ses autorisations.

Faites-nous parvenir vos questions

Communiquez avec notre équipe de soutien technique si vous avez la moindre question à propos de Devolutions Server.

Nous vous invitons également à nous faire part de vos impressions concernant cette fonctionnalité (ou n’importe quelle autre), car vos retours motivent le développement logiciel chez Devolutions. Sachez que nous sommes toujours à votre écoute, que vous laissiez un commentaire au bas de cet article, publiiez sur notre forum ou que vous communiquiez directement avec nos équipes.

Plus d’infos à propos de Devolutions Server

Devolutions Server suscite-t-il votre intérêt? Voici quelques suggestions de lecture pour étancher votre soif de connaissances :

- Un survol des principaux ajouts et améliorations de la dernière version de DVLS;

- Une liste des bénéfices de l’intégration de DVLS et de RDM (et d’autres solutions);

- Une présentation détaillée de Devolutions Gateway, solution conçue spécialement pour fonctionner avec Devolutions pour permettre l’accès juste-à-temps à des ressources sur des réseaux segmentés;

- Un tour d’horizon des différents abonnements à Devolutions Server ainsi que de ses outils et modules complémentaires