RÉCAPUTILATIF

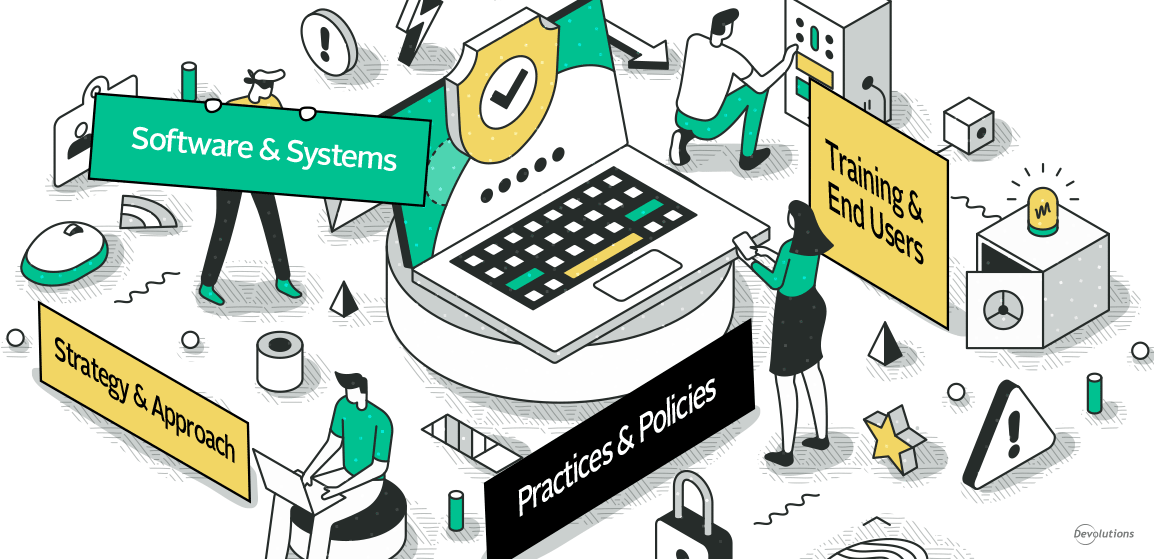

À l’occasion du mois de la sensibilisation à la cybersécurité le mois dernier, nous avons créé une liste maîtresse des conseils de nos clients en matière de sécurité informatique. Cette liste, présentée plus bas, est divisée en quatre catégories : Logiciels et systèmes, pratiques et politiques, formations et activités des utilisateurs finaux, ainsi que stratégies et approches.

Afin de souligner le mois de la sensibilisation à la cybersécurité, nous vous avons demandé de nous faire part de vos meilleurs conseils en matière de sécurité informatique.

Nous avons reçu de nombreuses réponses intéressantes et, comme promis, nous avons compilé une liste maîtresse des meilleurs conseils en cybersécurité de la communauté Devolutions!

Pour que la liste soit facile et utile à consulter, nous avons classé vos conseils en quatre catégories :

Table des matières

- Conseils à propos des logiciels et des systèmes

- Conseils à propos des pratiques et des politiques

- Conseils à propos de la formation et des activités des utilisateurs finaux

- Conseils à propos des stratégies et des approches

- Usage et partage

- Et les gagnants sont...

- Avez-vous d’autres suggestions?

Conseils à propos des logiciels et des systèmes

- Une bonne gestion des informations et des événements de sécurité (GIES) est essentielle pour une visibilité adéquate. SI vous ignorez ce qui se passe dans votre environnement quasiment en temps réel, alors la sécurité informatique au sein de votre entreprise se fait à l’aveuglette;

- Travailler avec des systèmes virtuels et non avec des applications locales;

- Utiliser une solution EDR;

- Disposer d’une solution antivirus de qualité;

- Se servir d’une excellente solution antipourriel;

- Utiliser Remote Desktop Manager;

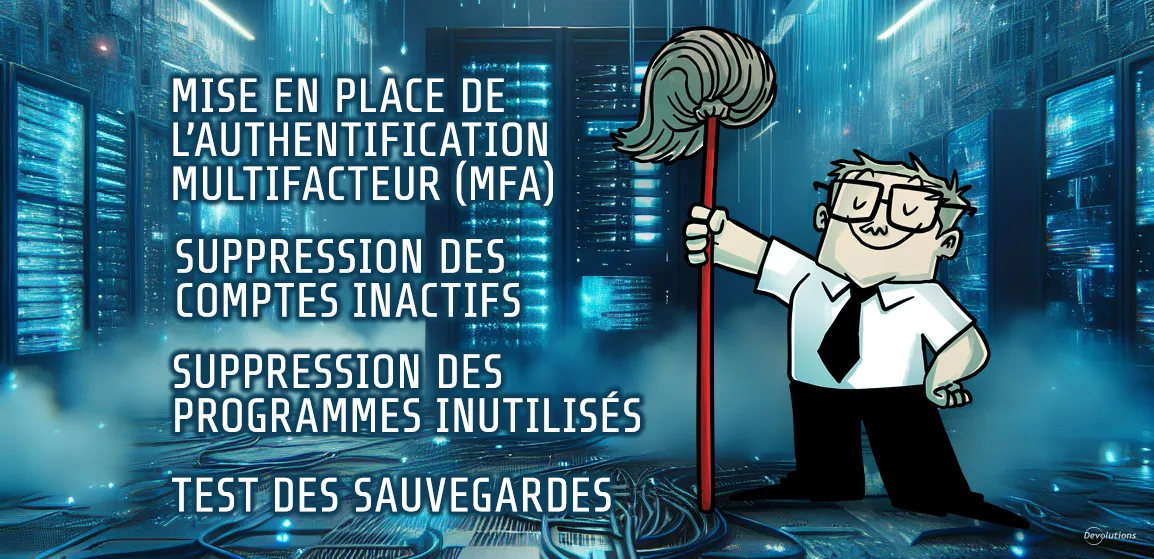

- Effectuer toutes les mises à jour. Il est important de garder toutes ses applications à jour et non seulement les systèmes d'exploitation. Les logiciels antivirus et les router/Wi-fi ainsi que n’importe quelles autres applications couramment utilisées devraient également être gardés à jour.

Conseils à propos des pratiques et des politiques

- Utiliser l’authentification multifacteur (AMF);

- Sauvegarder les données, encore et encore;

- Bloquer les adresses IP clandestines provenant de réseaux locaux et étendus;

- Implémenter le filtrage de contenu et des URL;

- Disposer d’un plan incluant des objectifs spécifiques avec les résultats mesurables et traçables.

- Toujours utiliser une architecture à confiance zéro (c.-à-d. « faire confiance, mais vérifier);

- Respecter le principe de moindre privilège;

- Désinstaller les applications inutiles/non utilisées;

- Verrouiller les routeurs;

- Consulter les politiques de confidentialité et bien comprendre comment les données seront utilisées (parce qu’elles le seront).

Conseils à propos de la formation et des activités des utilisateurs finaux

- Former les utilisateurs et évaluer leur sensibilisation et conformité. Les plus grands manquements à la sécurité sont dus au facteur humain;

- Ne pas se servir du même mot de passe pour plusieurs comptes. Une combinaison de plus de 15 caractères est recommandée (caractères spéciaux + lettres + nombres);

- Ne répondez jamais aux questions à propos de votre premier animal domestique ou votre première voiture sur les médias sociaux. Il s’agit en fait de minage pour obtenir les réponses à vos questions de sécurité et usurper votre identité, remplir votre carte de crédit, vider votre compte de banque, etc.;

- Soyez vigilants à propos des demandes imprévues, surtout celles qui vous poussent à agir promptement;

- Suspecter toutes les notifications. Qu’il s’agisse d’un courriel, d’un message ou d’une fenêtre contextuelle, toutes les notifications constituent une menace;

- Vérifier l’orthographe de chaque lien avec de cliquer dessus;

- Éviter d’aller sur des sites Web inconnus;

- Ne jamais télécharger de logiciel de provenance douteuse;

- Ne jamais cliquer à l’aveuglette sur le moindre lien ou pièce jointe (si c’est trop beau pour être vrai, alors c’est probablement frauduleux).

- Avant de faire quelque chose, se demander si l’on conseillerait à notre grand-mère de le faire également.

Conseils à propos des stratégies et des approches

- Il ne revient pas uniquement à l’équipe de sécurité informatique de protéger l’entreprise. C’est une responsabilité qui incombe à tous;

- La sécurité informatique devrait permettre à tout le monde de travailler mieux, sans plus d’efforts;

- Écouter les « utilisateurs » avant de pontifier sur la sécurité. Une fois leurs tâches et méthodes de travail bien comprises, il sera beaucoup plus facile de leur prodiguer des conseils en sécurité.

- Faire comme si une brèche s’était déjà produite, au lieu d’attendre qu’un événement regrettable se produise.

- La vigilance est essentielle. Demeurer en état d’alerte et ne pas se fier aux mesures déjà en place.

Usage et partage

Nous vous invitons à utiliser cette liste pour guider votre feuille de route en cybersécurité de 2023. Il se peut que votre entreprise respecte déjà certains des principes énumérés plus haut (ex. : l’utilisation de l’AMF et la sauvegarde de données), mais il existe beaucoup d’autres façons d’améliorer votre profil de sécurité, parmi lesquels : offrir plus de formation pour les utilisateurs finaux, se conformer au principe de confiance zéro et respecter le principe de moindre privilège).

Nous vous encourageons également à partager cette liste maîtresse avec la direction de votre entreprise; car il est possible qu’elle adhère à la croyance que tout va bien jusqu’à ce que la compagnie essuie une cyberattaque d’envergure. Comme le veut le vieux dicton : « heureux sont ceux qui ont l’esprit simple et innocent ». Une seule brèche est nécessaire pour engendrer des coûts substantiels (parfois dans les 7 chiffres!). Qui plus est, la petite taille d’une entreprise ne garantit pas sa sécurité. Bien au contraire : les pirates s’en prennent régulièrement aux défenses, souvent faibles ou non existantes, des PME.

Et les gagnants sont...

Comme chaque mois, nous avons choisi au hasard deux personnes parmi vous qui ont remporté une carte-cadeau Amazon d’une valeur de 25 $! Félicitations à nos gagnants du mois d’octobre : Nicolai Pedersen et Matt Markley! Veuillez m’envoyer un courriel à l’adresse lcadieux@devolutions.net pour réclamer votre prix.

Avez-vous d'autres suggestions?

Croyez-vous qu’il y ait d’autres conseils à ajouter à notre liste maîtresse de conseils en cybersécurité? Veuillez laisser un commentaire au bas de cet article et nous modifierons la liste en conséquence.