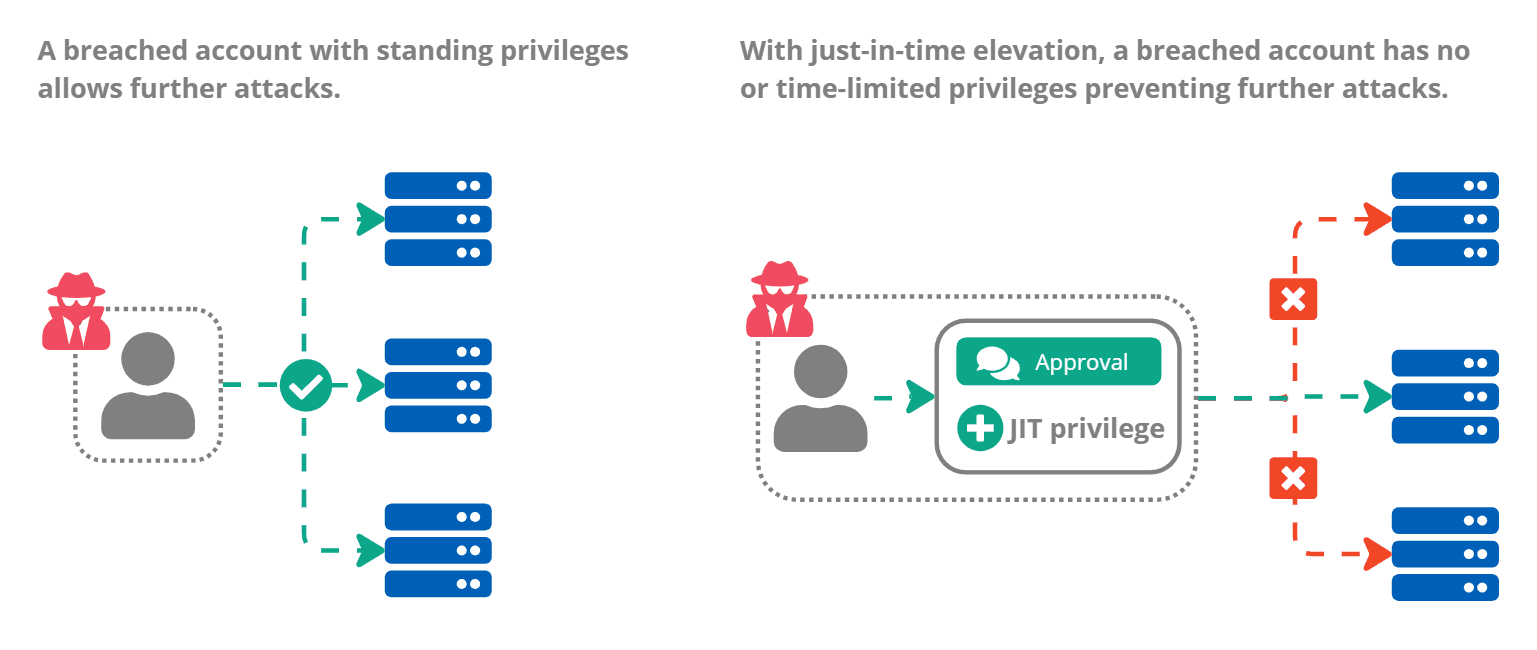

Schnell gewährter und selten widerrufener privilegierter Zugriff ist in der IT schwer zu verwalten. Im Laufe der Zeit häufen sich die gewährten Berechtigungen an, ohne dass sie später wieder entzogen werden. Wenn Bedrohungsakteure Zugriff auf ein Konto erhalten, für das über Jahre Berechtigungen angesammelt wurden (das gilt insbesondere für Administratorkonten), können sie tiefgreifenden Zugriff auf das Unternehmen erlangen.

Die Lösung? **Gewähren Sie nur den Nutzern Zugriff, die ihn wirklich brauchen, und entfernen Sie ihn, wenn er nicht mehr benötigt wird. **Minimieren Sie den durch kompromittierte Konten verursachten Schaden, indem Sie die verfügbaren Privilegien einschränken. Hierbei spielt die Just-in-Time (JIT)-Berechtigungserweiterung eine wichtige Rolle. Sorgen Sie für effiziente IT-Teams, indem Sie Kontoberechtigungen mithilfe der JIT-Berechtigungserweiterung zeitgesteuert verwalten.

JIT-Erweiterung verstehen

Der „IBM X-Force Threat Intelligence Index“-Bericht 2024 stellt fest, dass ein Anstieg der gültigen Anmeldeinformationen um 71 % im Vergleich zum Vorjahr zu 32 % der Datendiebstähle und -lecks in Unternehmen beiträgt. Der Microsoft Bericht „State of Cloud Permissions 2023“ veranschaulicht dieses Risiko noch weiter und stellt fest, dass über 50 % der zugreifenden Identitäten Super-Admins sind, die weniger als 2 % der erteilten Berechtigungen nutzen.

Die Just-in-Time-Erweiterung verhindert die Anhäufung von Kontoberechtigungen. Geben Sie den Nutzern nur die Berechtigungen, die sie benötigen, wenn sie sie benötigen. Mit dem automatischen Entzug gewährter Berechtigungen reduzieren Unternehmen die gewährten Berechtigungen auf das absolute Minimum. Wenn Bedrohungsakteure Zugang zu Ihrer Umgebung erhalten, finden sie nur eine begrenzte Angriffsfläche vor, was Ihnen wertvolle Zeit und Schutz verschafft.

Erkundung typischer JIT-Erweiterungsmethoden

In der Praxis gliedert sich die JIT-Erweiterung in mehrere Komponenten:

- Verwaltung der Berechtigungen, die für welche Konten verfügbar sind

- Genehmigungsworkflow zur Überprüfung, ob Nutzer Zugriff haben sollten

- Methoden zum Gewähren und Entziehen von Berechtigungen auf einem Remote-System, einer Anwendung oder einer Gruppe von Dateien

Normalerweise erfolgt eine Anfrage zur Berechtigungserweiterung innerhalb eines speziellen Tools zur Verwaltung privilegierter Zugriffe (PAM) oder eines Dialoges zur Berechtigungserweiterung in einem Betriebssystem, wie der Nutzerkontensteuerung (UAC) in Windows. In diese Anfragen können Genehmigungsworkflows eingebaut werden, um sicherzustellen, dass ein Nutzer auf die angeforderten Berechtigungen zugreifen darf. Obwohl die Automatisierung der Berechtigungserweiterung für die Aufrechterhaltung der Effizienz von entscheidender Bedeutung ist, können durch das Hinzufügen zusätzlicher Kontrollfunktionen für Anfragen potenziell Angriffe abgewehrt werden.

Gewährleistung der Regelkonformität mit JIT-Berechtigungserweiterung

Hand in Hand mit den Standards der Regelkonformität gehen Methoden wie die JIT-Berechtigungserweiterung, die häufig Bestandteil von PAM-Tools ist. Viele Vorschriften, die entwickelt wurden, um die Sicherheit von Unternehmen und spezifischen Branchen in einer sich entwickelnden Bedrohungslandschaft zu gewährleisten, erwähnen PAM direkt oder indirekt.

Der Entzug von Dauerberechtigungen hilft bei der Einhaltung von Standards und der Berichterstattung, wie z. B.:

Alle drei Standards sind für Unternehmen von entscheidender Bedeutung, wenn es darum geht, bewährte Sicherheitspraktiken einzuhalten, Kunden und Nutzer zu beruhigen und sich vor Bedrohungsakteuren zu schützen. Insbesondere die Implementierung von PAM und der JIT-Erweiterung wird die Sicherheit Ihres Unternehmens erheblich verbessern.

Mit PAM, insbesondere der JIT-Erweiterung, können Ihre Nutzer auf das zugreifen, was sie benötigen, wenn sie es benötigen und ohne unnötige Berechtigungen zu erhalten. Werden Sie Industriestandards gerecht und sorgen Sie für Effizienz durch nutzerfreundliche Lösungen wie Devolutions Verwaltung privilegierter Zugriffe gepaart mit Devolutions Remote Desktop Manager!