Vor einigen Monaten haben wir einen Artikel dazu veröffentlicht, wie Unternehmen das PAM-Modul in Devolutions Server nutzen können, um ein Konto eines Primäreigentümers in Slack abzusichern. Viele Mitglieder unserer Community haben den Artikel gut gefunden und uns gebeten, für Microsoft Teams eine ebensolche Anleitung anzubieten. Wir haben es gehört und wie wir hier sagen: Ihr Wunsch ist uns Befehl!

Deshalb möchte ich Ihnen heute zeigen, wie Sie Devolutions Server verwenden können, um in Microsoft Teams ein Administrator-Konto abzusichern.

Erste Schritte

Da Sie die Rolle des Teams-Administrators mit Hilfe von Konfigurationen, die in Entra ID (früher Azure AD) definiert sind, verwalten können, ist es ziemlich einfach, diese Rolle in Devolutions Server durch den Identitätsanbieter zu sichern (siehe Hinweis unten). Es muss lediglich ein Konto erstellt werden, das der Rolle des Team-Administrators zugewiesen ist. Dieses Konto muss dann den Benutzern über das PAM-Modul zur Verfügung gestellt werden. Danach können Sie die gewünschten Check-in-Bedingungen festlegen und sogar einen automatischen Passwortwechsel nach jeder Nutzung konfigurieren.

Bevor wir uns mit den einzelnen Schritten dieses Prozesses befassen, beachten Sie bitte, dass wir nicht auf die Konfiguration eines Identitätsanbieters für den Entra ID-Inhaber eingehen werden, da dies bereits geschehen sein sollte. Sollten Sie dies jedoch noch tun müssen, finden Sie die entsprechenden Anweisungen hier: Einen Azure AD PAM-Anbieter erstellen - Devolutions.

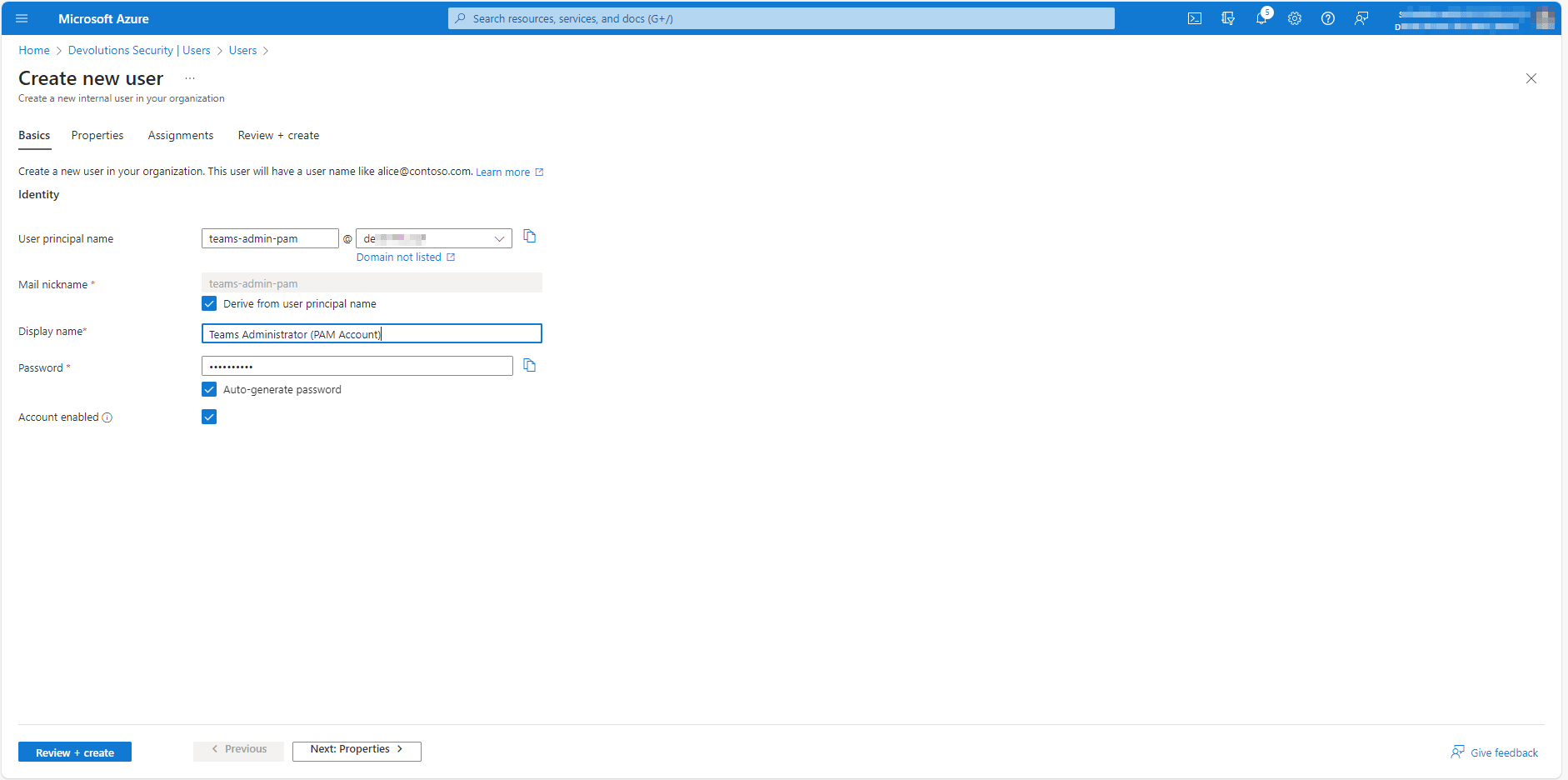

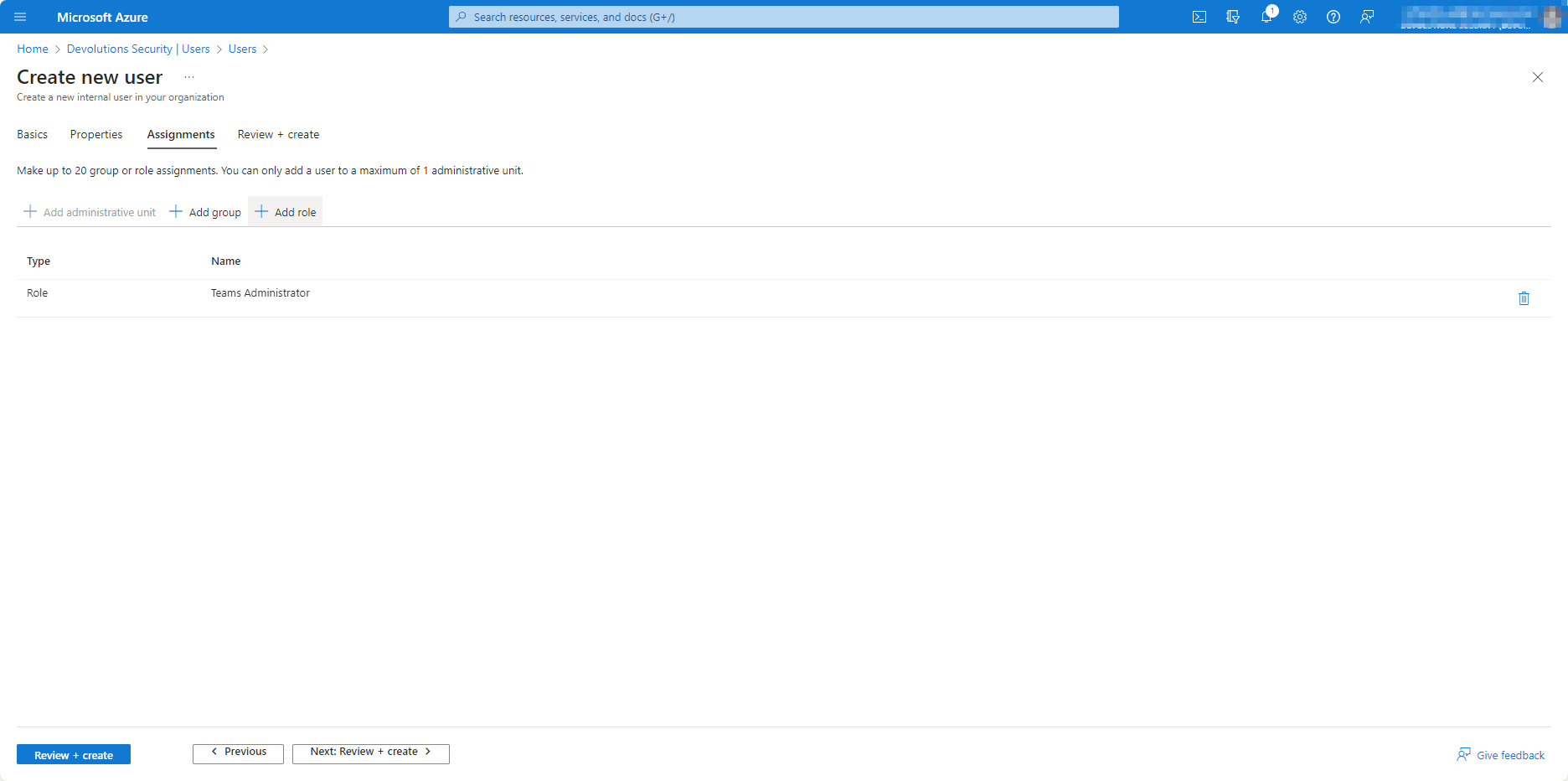

Schritt 1: Erstellen Sie ein Konto für die Verwaltung von Microsoft Teams

Erstellen Sie zunächst ein Konto, das der Rolle des Teams Administrators in Entra ID zugewiesen ist (wie bereits erwähnt, können Sie damit später die Rolle verwalten und es von Devolutions Server aus zugänglich machen). Es ist wichtig, einen Nutzernamen zu wählen, der den Zweck des Kontos klar und prägnant definiert. Notieren Sie sich auch das temporäre Passwort, das für dieses Konto erstellt wurde, da Sie es gleich brauchen werden.

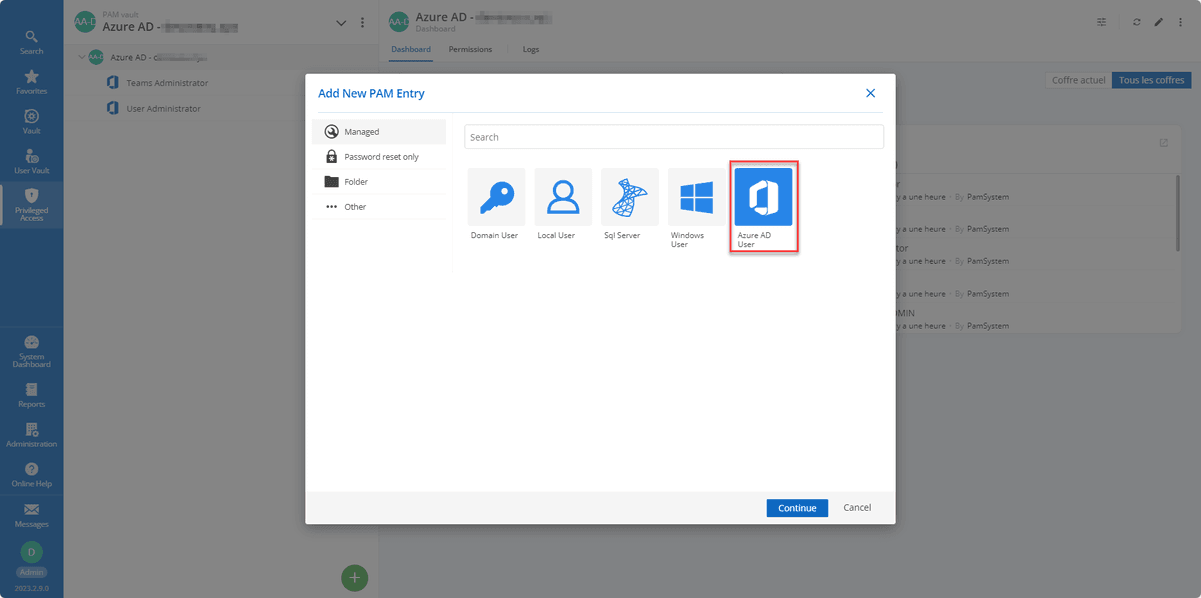

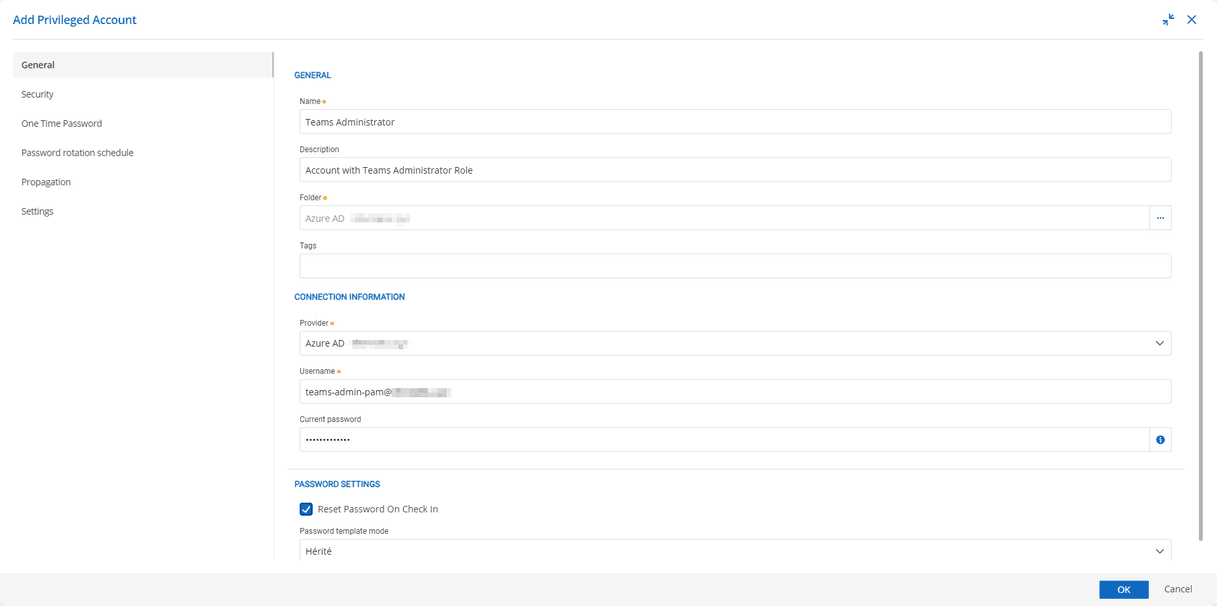

Schritt 2: Konfigurieren Sie das neue Konto in Devolutions Server

Um das neue Konto in Devolutions Server zu konfigurieren, müssen Sie lediglich angeben:

- Ein Anzeigename

- Ein Identitätsanbieter (wie bereits erwähnt, sollte dieser bereits konfiguriert sein)

- Der Nutzername sollte dieses Format haben:

user@domain.com - Das temporäre Passwort (im ersten Schritt erstellt)

- Die Option, das Passwort beim Einchecken zurückzusetzen

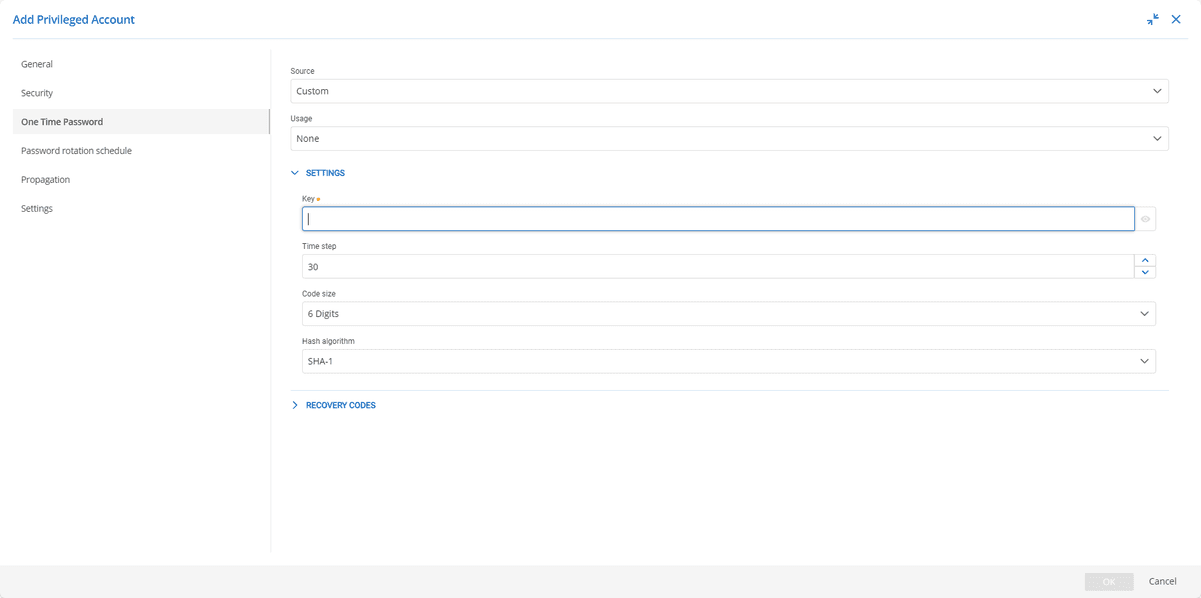

In diesem Stadium ist es ratsam, einen zweiten Authentifizierungsfaktor für das Konto zu konfigurieren. Es ist möglich, diesen Faktor gleichzeitig mit den übrigen Kontoinformationen im Tresor zu speichern (d. h. Devolutions Server wird dem Nutzer gleichzeitig mit dem Passwort ein einmalig verwendbares Token zur Verfügung stellen).

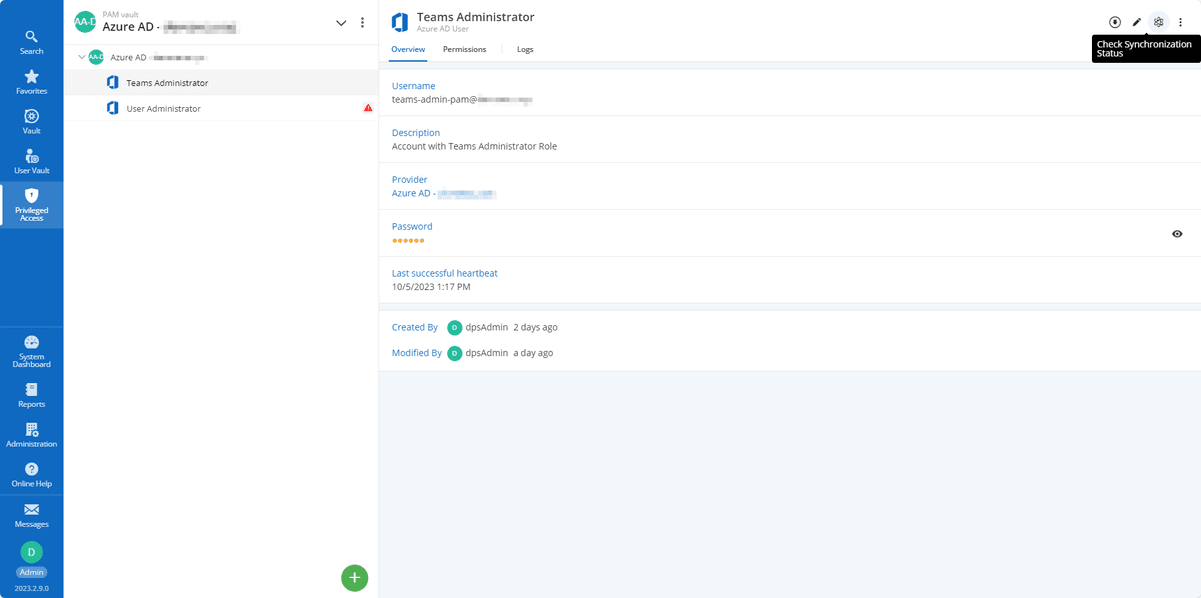

Um die Konfiguration abzuschließen, wählen Sie die Schaltfläche "Synchronisierungsstatus prüfen".

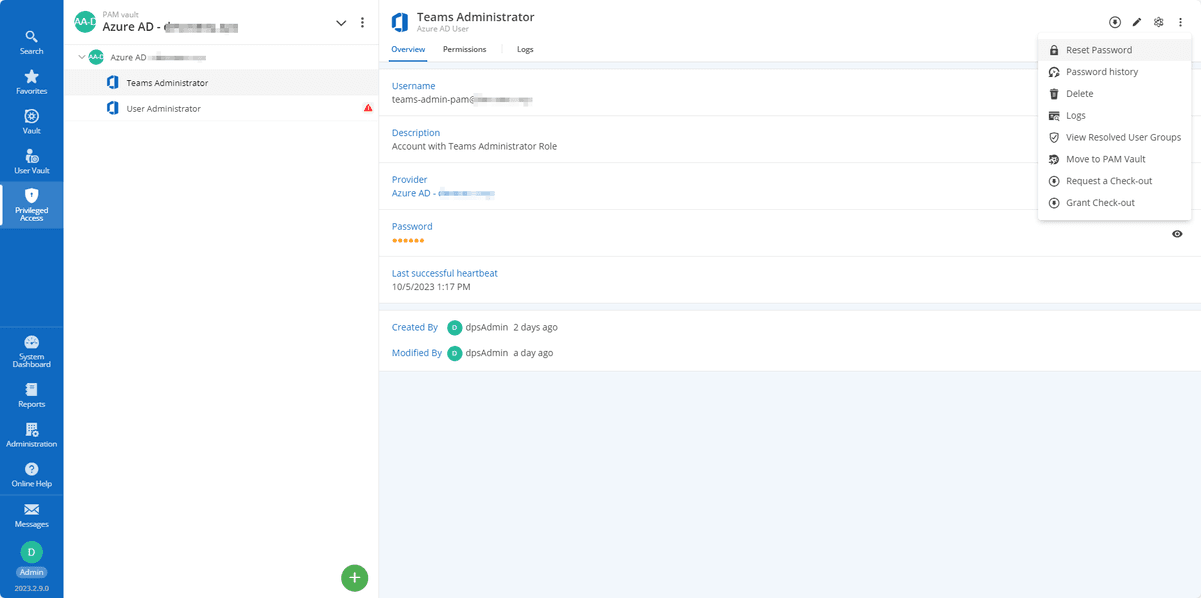

Das Passwort für dieses Konto kann nun zurückgesetzt werden.

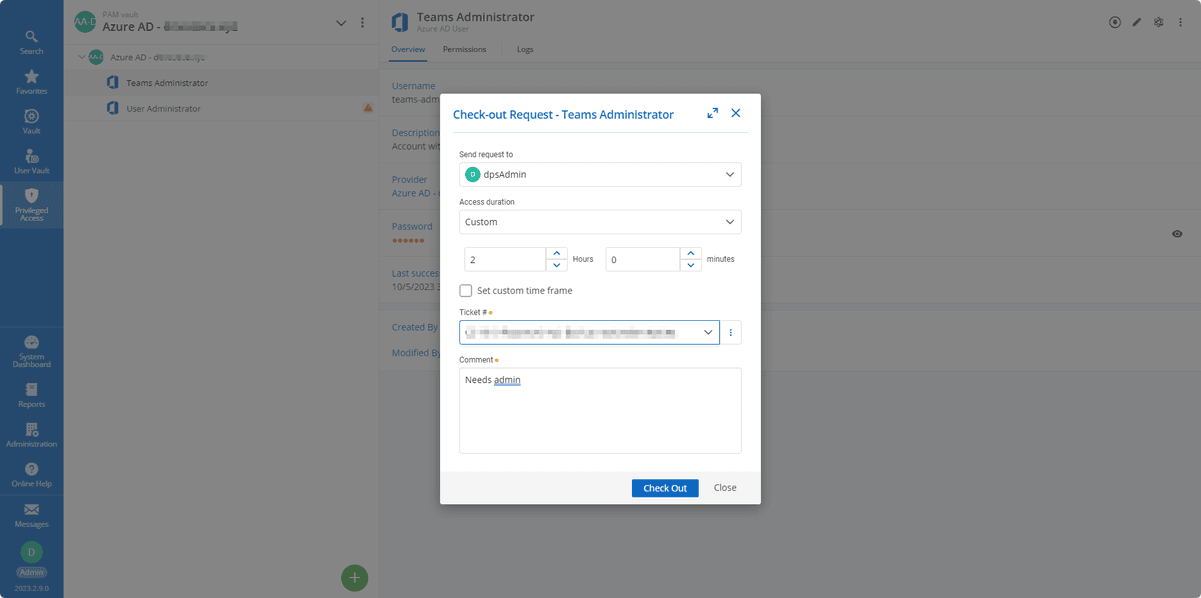

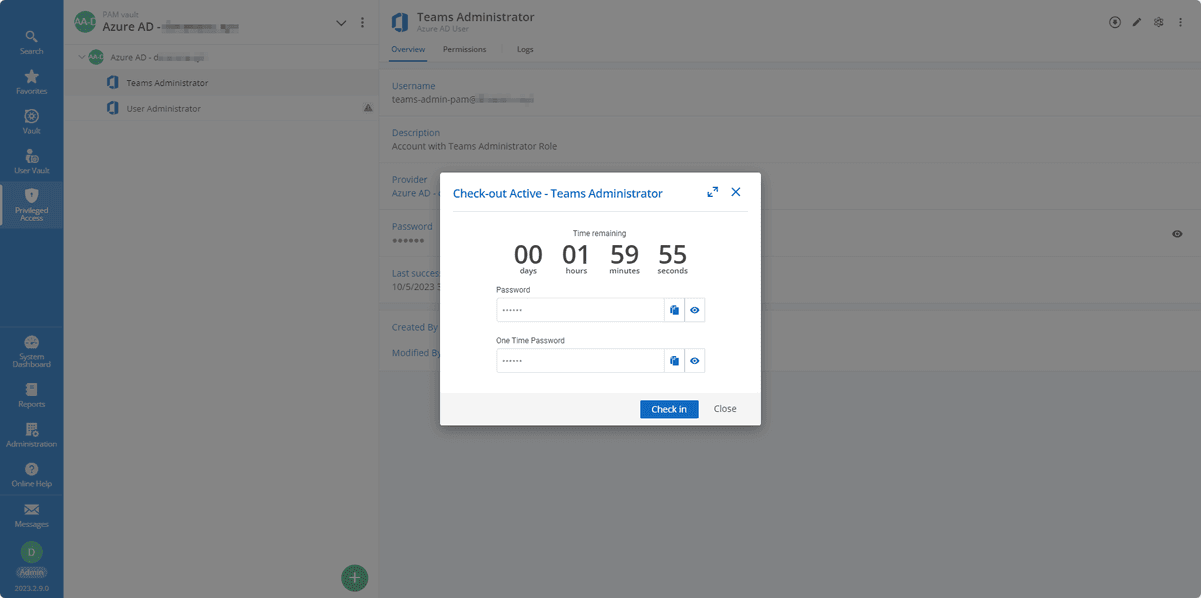

Schritt 3: Testen und verwenden Sie das neue Konto von Devolutions Server

Nutzer mit Zugriff auf den Tresor können das Konto nun gemäß den Genehmigungsanforderungen und für eine maximale Dauer (wie in den Richtlinien des Tresors für das Testen festgelegt) testen.

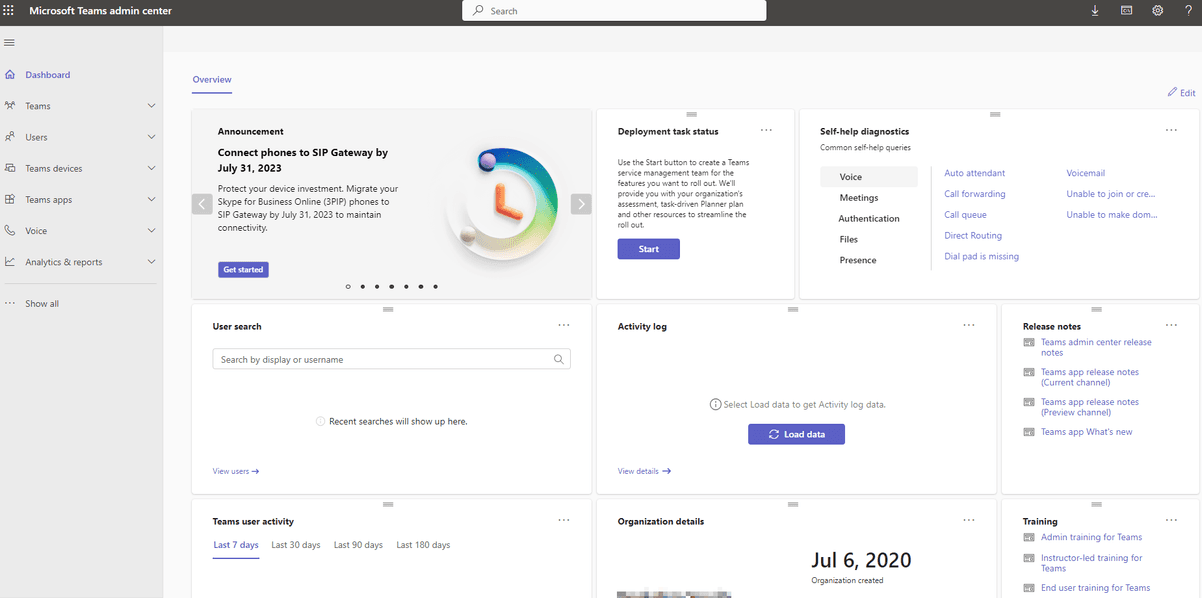

Die Nutzer können dann ihre Anmeldedaten während des autorisierten Test-Zeitraums verwenden und sich mit dem Dashboard in Microsoft Teams verbinden.

Fazit

Wie Sie sehen können, ist es einfach, ein Konto sicherer zu machen, indem Sie ihm eine privilegierte Rolle zuweisen, wie z. B. die des Teams-Administrators. Darüber hinaus können mit Entra ID (in Devolutions Server verfügbar) auch andere Rollen im Cloud-Verzeichnis auf dieselbe Weise verwaltet werden. Es ist zum Beispiel möglich, das Verfahren für Rollen wie den globalen Administrator oder den Nutzer-Administrator zu wiederholen.

Teilen Sie Ihr Feedback

Wir hoffen, dass diese Anleitung für Sie hilfreich und übersichtlich war. Teilen Sie uns bitte Ihr Feedback mit, indem Sie unten einen Kommentar abgeben. Wir bitten Sie auch, uns mitzuteilen, welche anderen Anleitungen Sie von uns für Devolutions Server oder unsere anderen Produkte wünschen. Wir haben immer ein offenes Ohr für Sie!