Moderne Unternehmen verlassen sich für die interne und externe Kommunikation auf Messaging-Tools. Slack bildet da keine Ausnahme und hat mit der weit verbreiteten Akzeptanz von Remote-Arbeit noch an Bedeutung gewonnen. Um Slack für ein Unternehmen neu einzurichten, muss ein Primäreigentümer-Konto erstellt werden, das über uneingeschränkten Zugriff und Privilegien verfügt, ähnlich wie das „root“-Konto in Linux.

Messaging-Tools wie Slack enthalten wichtige Geschäftsinformationen, die über das Geplauder in der Kaffeeküche hinausgehen. Kein Unternehmen würde einem bedrohlichen Akteur Zugang zu diesen Details gestatten wollen. Das wirft die Frage auf: Wie kann ein Unternehmen das Primäreigentümer-Konto von Slack mit Zugang zu solch wichtigen Informationen schützen?

Sicherung eines Slack-authentifizierten Primäreigentümers

Wie viele Cloud-Dienste verfügt Slack über ein integriertes Authentifizierungssystem. Ein Primäreigentümer wird standardmäßig über die integrierte Authentifizierung von Slack eingerichtet. In der Vergangenheit hat ein Unternehmen möglicherweise einen Systemadministrator mit dem Konto und dem Passwort für das Primäreigentümer-Konto betraut.

Dieser Ansatz erzeugt einen einzelnen Ausfallpunkt und schränkt die Kontrolle und Verantwortlichkeit ein. Devolutions Server Verwaltung privilegierter Zugriffe (PAM) ist die perfekte Lösung zur Sicherung und Kontrolle des Zugriffs auf sensible Konten.

Bisher wird PAM vor allem als nützlich für die automatische Rotation von verwendeten Passwörtern angesehen. Aber auch bei einem Konto, das nicht automatisch rotiert werden kann, wie z. B. bei der integrierten Authentifizierung von Slack, kann PAM die Sicherheit erhöhen, indem es starke Check-out-Richtlinien durchsetzt.

Konfiguration von Devolutions Server PAM für hoch privilegierte Konten

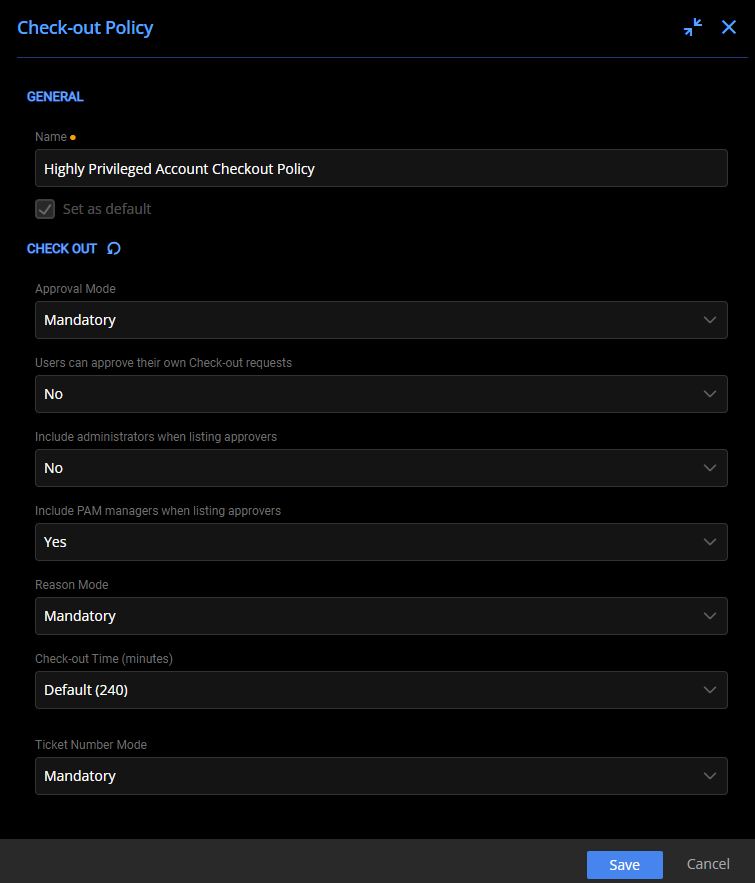

Ein wichtiger Aspekt von PAM sind die Check-out-Richtlinien und die einfache Konfiguration einer geeigneten Richtlinie für ein Konto mit hohen Privilegien. So können Sie eine angemessene Nutzung sicherstellen und die Kontrolle unterstützen, indem Sie eine Genehmigung und einen speziellen Grund für den Check-out verlangen.

• Genehmigungsmodus: Obligatorisch • Nutzer können ihre eigenen Check-out-Anfragen genehmigen: Nein • Administratoren bei der Auflistung der Genehmigenden einbeziehen: Die empfohlene Einstellung ist Nein. • PAM-Manager bei der Auflistung der Genehmigenden einbeziehen: Die empfohlene Einstellung ist Ja, aber es hängt davon ab, wer Ihre PAM-Manager sind. • Begründungsmodus: Obligatorisch • Check-out-Zeit (Minuten): 240 ist die Standardeinstellung, aber Sie können diese Zeitspanne an Ihre Bedürfnisse anpassen. • Ticketnummer-Modus: Optional, aber immer empfohlen, wenn Sie ein Ticket-System haben.

Konfiguration der Check-out-Richtlinien für hoch privilegierte Konten

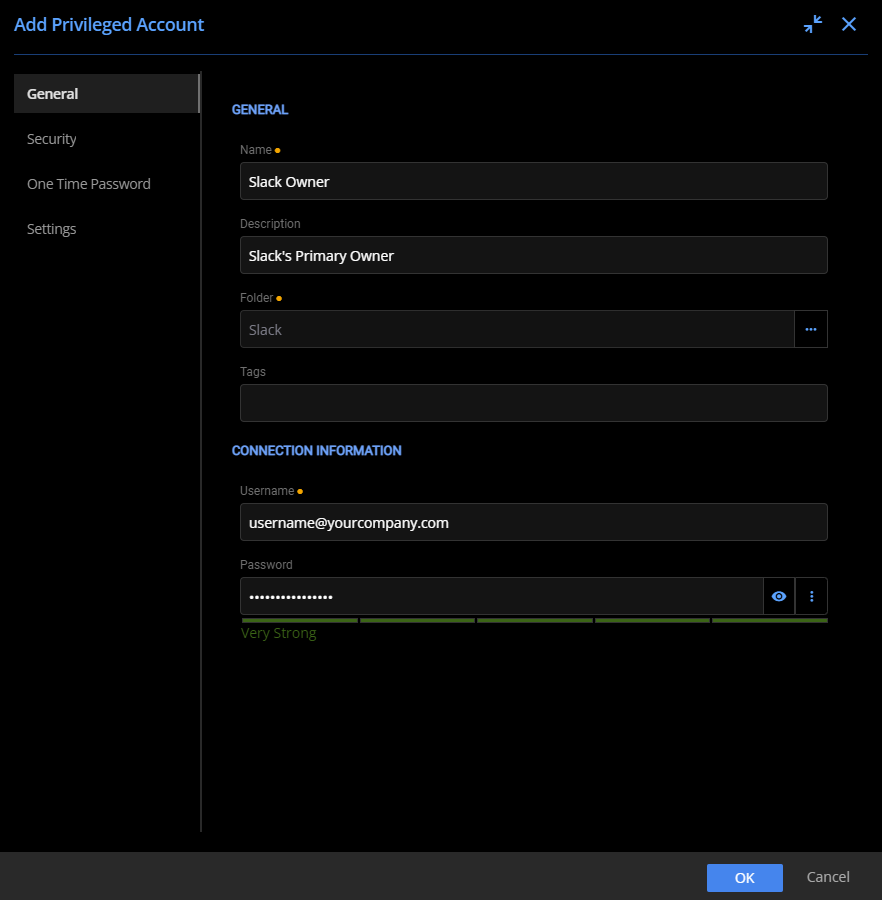

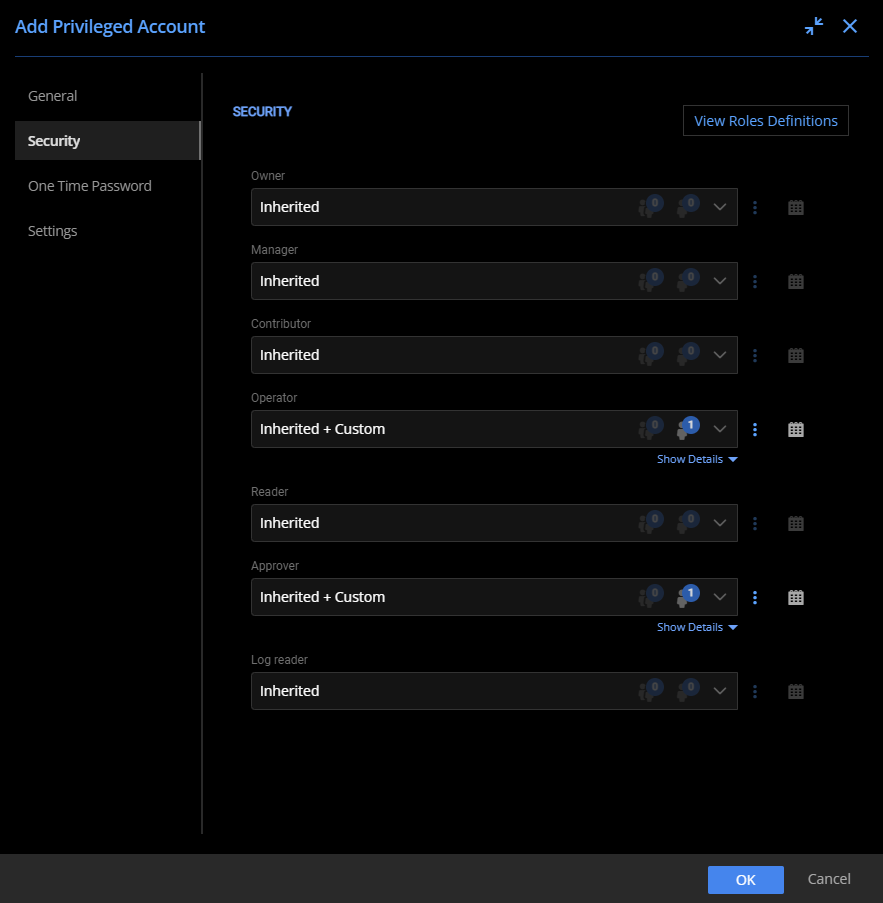

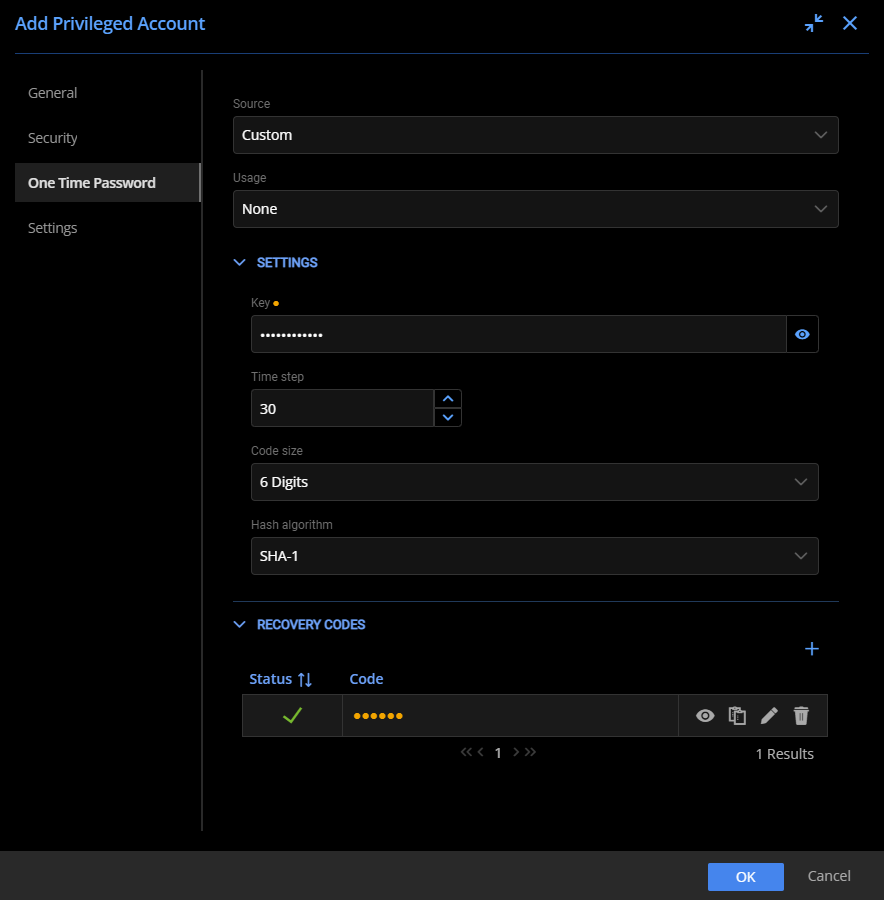

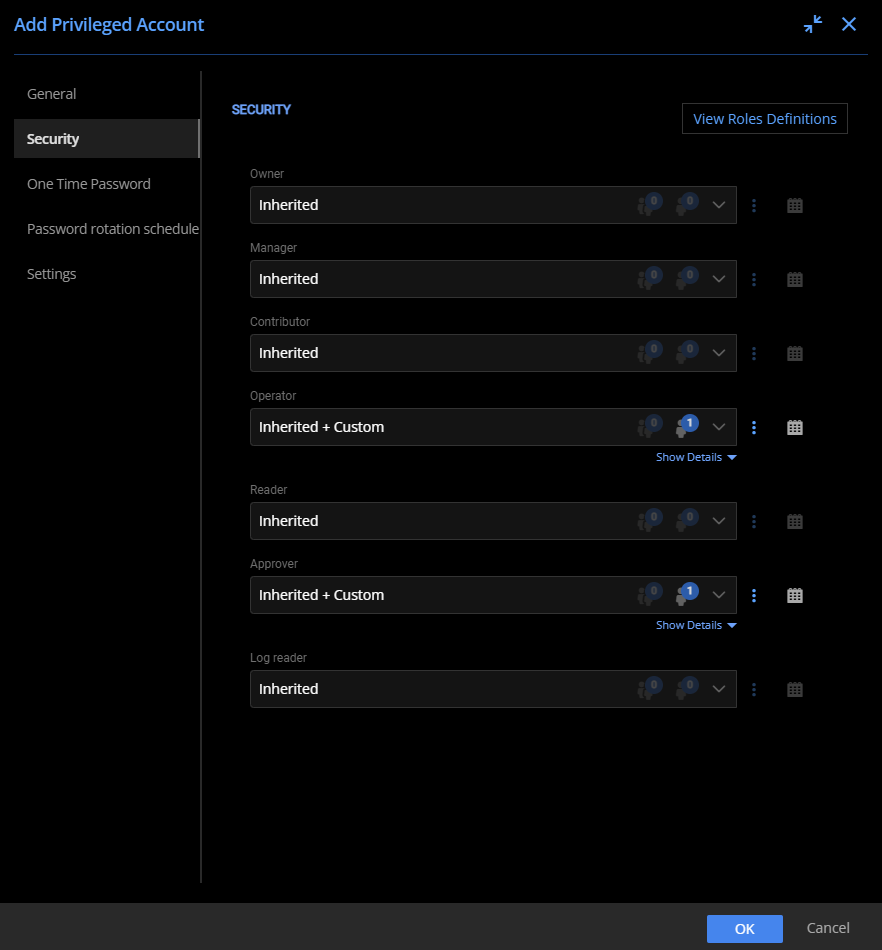

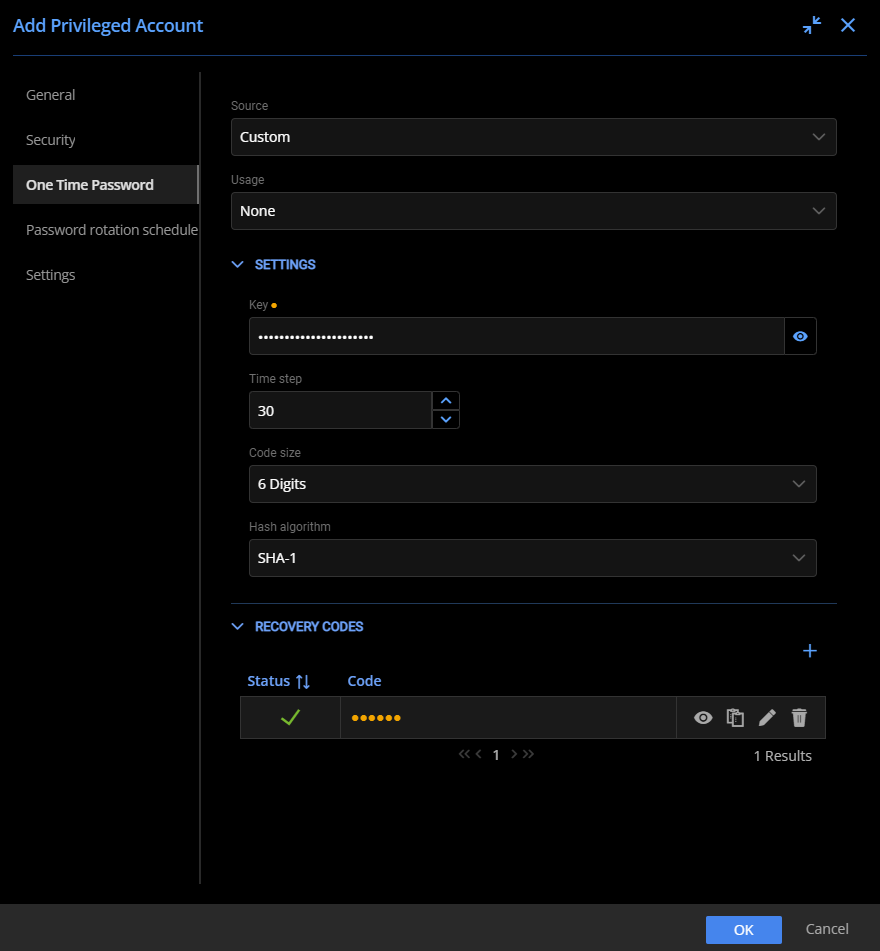

Fügen Sie nach der Festlegung der nutzerdefinierten Check-out-Richtlinien (nützlich für jedes privilegierte Konto) das Primäreigentümer-Konto hinzu und weisen sie ihm die neu erstellten Check-out-Richtlinien zu. Weisen Sie bei Bedarf nutzerdefinierte Berechtigungen zu, um den Zugriff auf diejenigen zu beschränken, die ihn benötigen. Um sicherzustellen, dass dieses Konto gut geschützt ist, verwenden Sie eine Zwei-Faktor-Authentifizierung mit einmaligen Passwörtern, die in Devolutions Server (PAM) gespeichert sind.

Konfiguration der allgemeinen Eigenschaften des eigenständigen Slack-Kontos

Anpassung der Sicherheitseigenschaften des eigenständigen Slack-Kontos

Hinzufügung von Einmalpasswort-Eigenschaften zum eigenständigen Slack-Konto

Konfiguration eines Primäreigentümer-Slack-Kontos mit einmaliger Anmeldung

Die Konsolidierung der Authentifizierung in einem zentralen System macht die Verwaltung in der Regel einfacher. Slack bietet eine Single Sign-on (SSO)-Integration mit Microsoft Azure Active Directory (AD), die die Verwaltung von Nutzerkonten in einem Unternehmen ermöglicht.

Außerdem kann ein Primäreigentümer-Konto mit einem Azure AD-Nutzerkonto verknüpft werden. Diese Verbindung erschließt noch mehr leistungsstarke Devolutions Server PAM-Möglichkeiten! Mit dieser Integration kann beim Check-out des in Slack Azure AD integrierten Kontos das Passwort für den Check-in automatisch rotiert werden. Selbst wenn das Konto kompromittiert wurde, wäre es daher nicht lange zugänglich.

Devolutions Server PAM und SSO den Slack-Konten hinzufügen

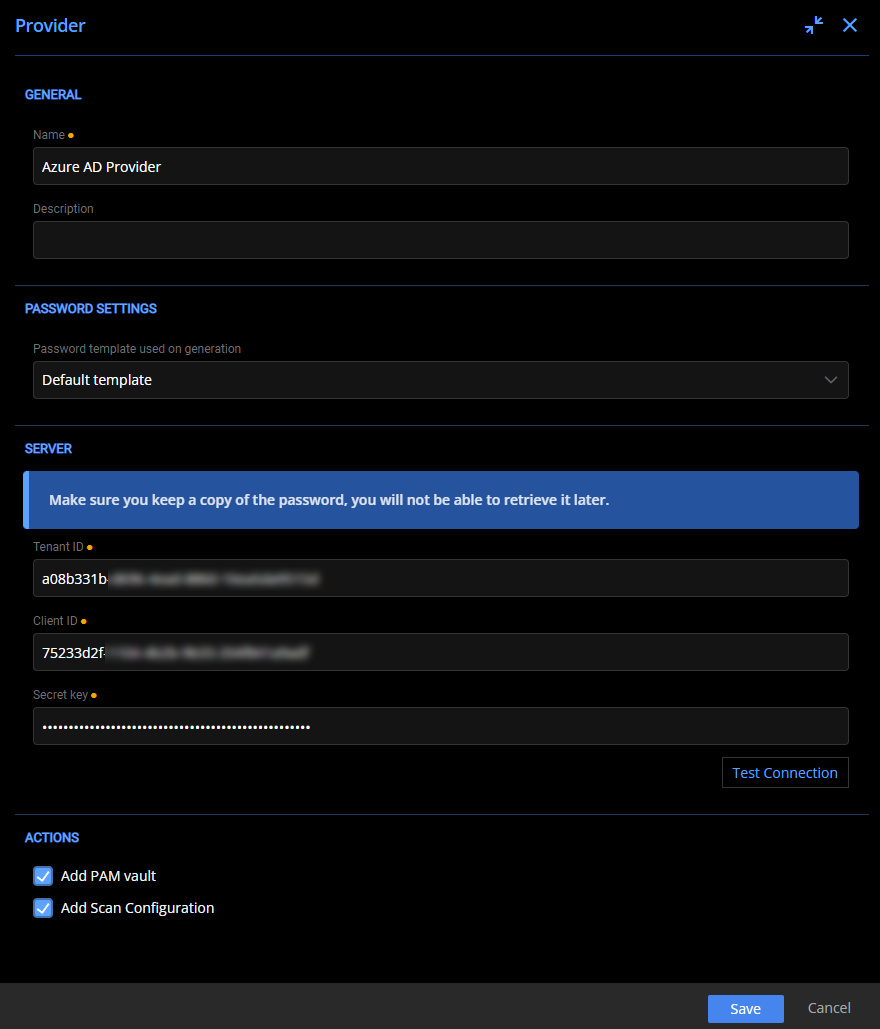

In Devolutions Server PAM wird eine Integration mit einem Authentifizierungssystem als Provider bezeichnet. Erstellen Sie die Microsoft Azure AD Provider-Schnittstelle in PAM, bevor Sie das Konto des Primäreigentümers konfigurieren. Dazu benötigen Sie eine Mandanten-ID, eine Client-ID und einen geheimen Schlüssel, welche Ihrer Microsoft Azure AD-Organisation zugeordnet sind.

Konfiguration eines Microsoft Azure AD-Providers

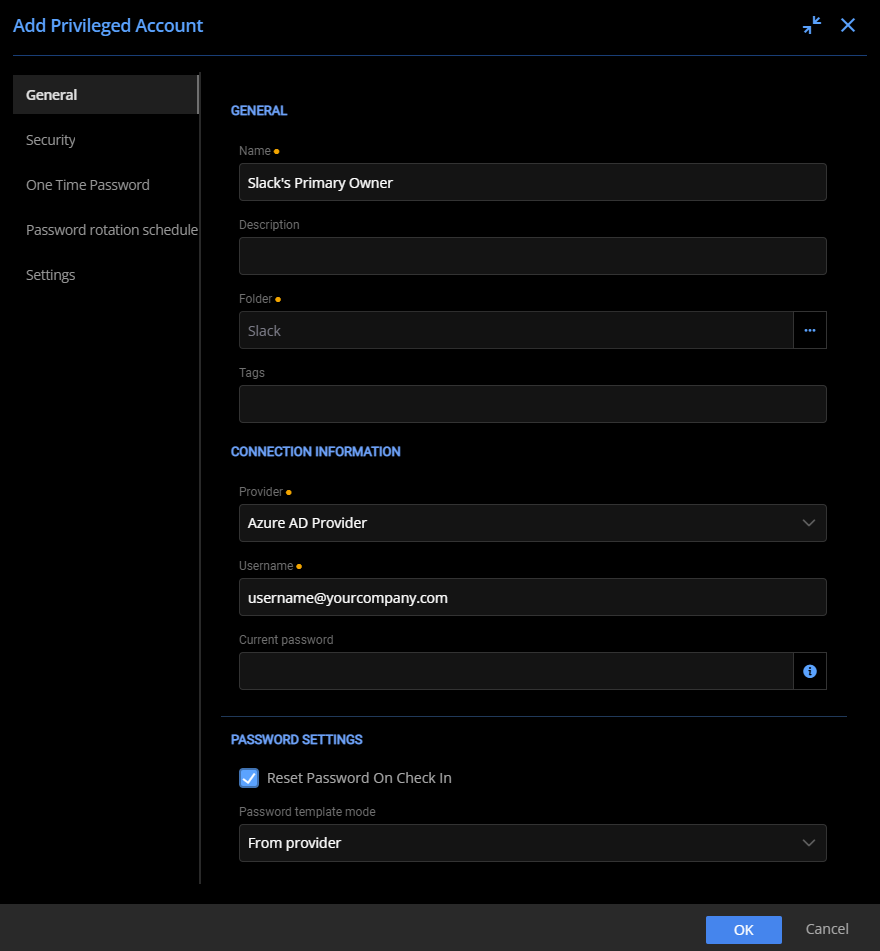

Nutzen Sie nach der Konfiguration des Providers dieselben Check-out-Richtlinien und erstellen Sie ein Konto, das mit dem Microsoft Azure AD-Provider verknüpft ist. Der Hauptunterschied besteht darin, dass Sie die Option wählen können, das Passworts beim Check-in zu ändern und so alle Vorteile nutzen, die Devolutions Server PAM zu bieten hat.

Konfiguration der allgemeinen Eigenschaften des In Microsoft Azure AD integrierten Slack-Kontos

Anpassung der Sicherheitseigenschaften des in Microsoft Azure AD integrierten Slack-Kontos

Hinzufügung der Einmalpasswort-Eigenschaften zum in Microsoft Azure AD integrierten Slack-Konto

Sie fragen sich vielleicht, ob Sie sich bei Ihrem Slack-Konto anmelden können, wenn Azure nicht verfügbar ist. In diesem Fall sollten Sie statt der SSO-Integration als Anmeldemethode die Option „Mit Passwort anmelden“ für Slack auswählen und das in Devolutions Server PAM gespeicherte Konto verwenden.

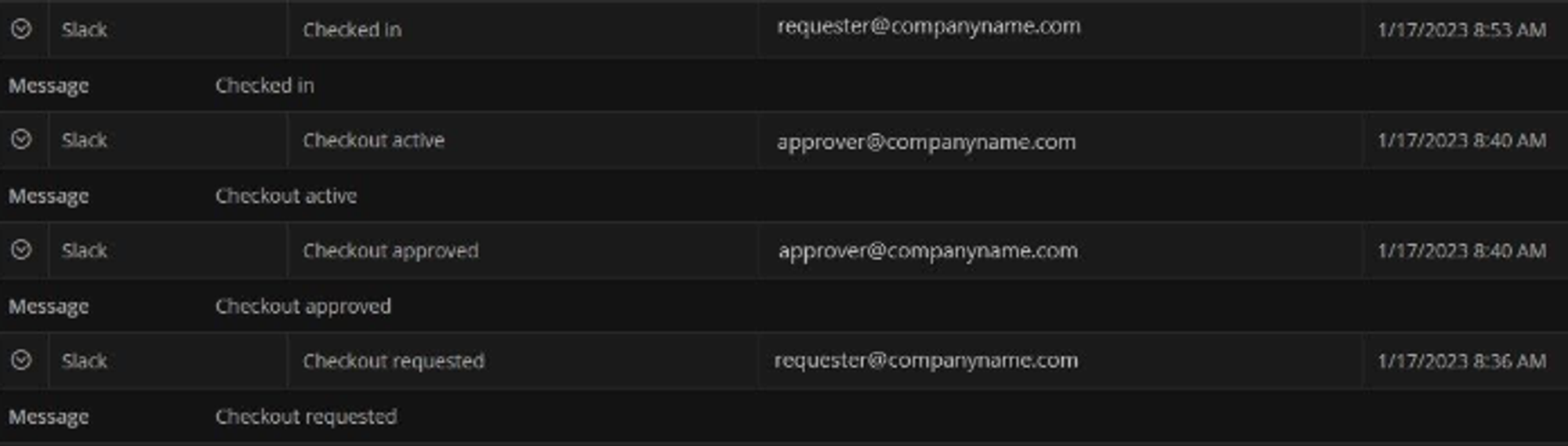

Prüfung der Kontonutzung

Alle Check-outs und Passwortrotationen für den Slack-Primäreigentümer werden protokolliert und von Devolutions Server PAM kontrolliert. Für ausführliche Prüfinformationen können Sie zu folgenden Berichten navigieren:

- Privilegierter Zugriff - Passwortrotation

- Privilegierter Zugriff - Letzte Aktivitäten

Anzeige der letzten Aktivitäten für PAM

Hoch privilegierte Konten mit Devolutions Server PAM schützen

Erhöhen Sie mit Devolutions Server PAM die Sicherheit und den inneren Frieden Ihres Unternehmens. Speichern Sie darin Ihre hoch privilegierten Konten, um sicherzustellen, dass nur diejenigen auf sie zugreifen können, die den Zugriff benötigen, wie z. B. Slack-Primäreigentümer. Dieser Schutz wird durch eine umfassende Protokollierung unterstützt, um zu überwachen, wer auf diese Konten zugreift und sicherzustellen, dass Ihr Unternehmen sicher bleibt!